Immagina questa scena: un visitatore accede al tuo sito, tutto sembra normale. Ma dietro quell’apparente tranquillità, una richiesta anomala tenta di infiltrarsi nel backend, sfruttando una vulnerabilità mai corretta. Un classico attacco SQL injection, rapido, silenzioso, chirurgico. Nessun avviso, nessuna sirena. Solo una riga di codice malevolo capace di compromettere dati, utenti e reputazione in pochi secondi. È qui che entra in gioco il WAF, l’unico scudo davvero progettato per intercettare, analizzare e bloccare questo tipo di minacce prima che sia troppo tardi.

Oggi, parlare di sicurezza web non è più un affare per “addetti ai lavori” o grandi aziende. Ogni sito – che sia un e-commerce, un blog WordPress o una piattaforma SaaS – può finire nel mirino. E la maggior parte degli attacchi moderni avviene a livello di applicazione, non di rete. Significa che firewall e antivirus tradizionali non bastano più. Serve un’architettura di difesa capace di agire in tempo reale sulle interazioni HTTP, identificando comportamenti sospetti e bloccandoli sul nascere. Serve un Web Application Firewall.

Ma cosa fa esattamente un WAF? Come funziona dietro le quinte? È complicato da usare? E davvero è utile anche per un piccolo sito WordPress o per un imprenditore digitale che gestisce il proprio store online? Questa guida completa nasce proprio per rispondere a tutte queste domande con chiarezza e precisione, senza inutili tecnicismi, ma con tutta la sostanza di cui hai bisogno per capire, scegliere e implementare la protezione giusta per il tuo progetto.

Scoprirai non solo come un WAF riesce a filtrare in tempo reale gli attacchi più comuni (come cross-site scripting, file inclusion, brute force), ma anche quali sono i diversi tipi disponibili, come si integrano con il tuo CMS, e quali metriche devi monitorare per sapere se stai davvero proteggendo la tua web application. In più, ti guiderò tra esempi reali, scenari concreti e criteri pratici per scegliere il miglior WAF in base alle tue esigenze.

Questa non è una guida teorica. È un manuale operativo per chi vuole restare un passo avanti. Perché oggi, chi non investe in sicurezza, investe nel rischio. E il Web Application Firewall è la tua prima linea di difesa.

Cos’è un WAF e come si posiziona rispetto ad altri strumenti di sicurezza

In un ecosistema digitale dove ogni interazione può trasformarsi in una vulnerabilità, la differenza tra “essere protetti” e “crederlo” fa tutta la differenza. Il termine WAF, acronimo di Web Application Firewall, viene spesso confuso con i firewall tradizionali. Ma ridurre un WAF a un semplice “filtraggio di pacchetti” significa ignorarne la funzione cruciale. Il suo vero compito è proteggere le web application da attacchi che agiscono sulla logica dell’applicazione stessa, non sulla rete.

Mentre un classico firewall monitora il traffico in entrata e uscita a livello di rete o porta, un Web Application Firewall lavora su un altro piano: l’analisi del contenuto HTTP/S. Ispeziona ogni richiesta che arriva al server web per identificare comportamenti sospetti, pattern anomali o payload dannosi. Parliamo di minacce avanzate come SQL injection, XSS, remote file inclusion, tentativi di accesso forzato e bot scraping.

Il cuore di un WAF è la sua capacità di applicare regole logiche personalizzate, in alcuni casi persino auto-adattive, che bloccano i tentativi di intrusione prima che raggiungano il backend. A differenza degli antivirus o dei firewall di rete, che si limitano a bloccare indirizzi IP o porte, il WAF capisce l’intenzione dietro la richiesta.

Oggi, il numero crescente di attacchi verso interfacce web pubbliche impone una risposta intelligente e specifica. Ecco perché il WAF è diventato uno degli strumenti più implementati su siti WordPress, store e-commerce e portali aziendali, anche grazie alla sua compatibilità con CDN, plugin e ambienti cloud.

In sintesi? Il Web Application Firewall non è un sostituto del firewall classico: è il suo alleato evoluto, pensato per difendere là dove gli altri non arrivano. E senza di lui, ogni CMS moderno resta potenzialmente esposto.

Definizione tecnica del WAF: come funziona e cosa protegge davvero

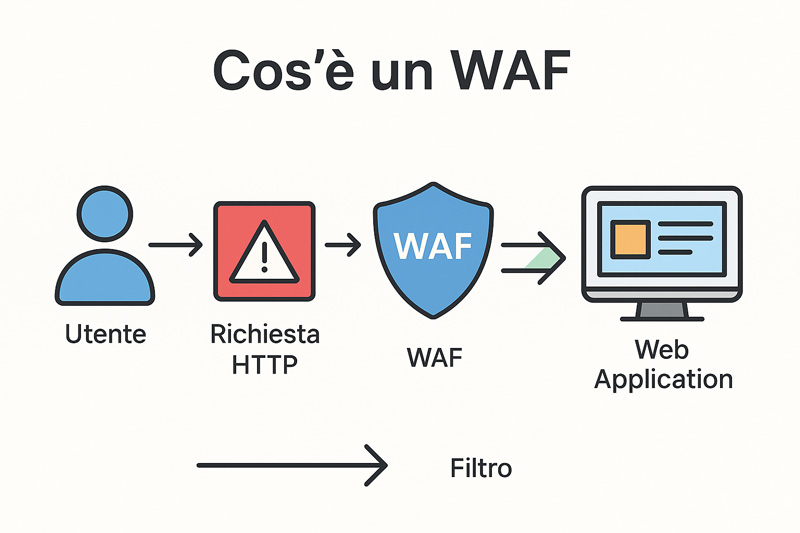

Quando parliamo di WAF, dobbiamo liberarci da qualsiasi semplificazione. Un WAF non è un blocco unico: è un modulo logico, spesso situato tra l’utente e il server, in grado di intercettare e valutare ogni richiesta HTTP/S in tempo reale. La sua missione? Identificare payload sospetti, deviazioni nei pattern di accesso, comportamenti automatizzati tipici dei bot e attacchi mirati al livello applicativo.

Tecnicamente, il WAF funziona sulla base di regole definite (spesso in formato OWASP ModSecurity Core Rule Set), o con algoritmi comportamentali che apprendono dai dati. Ogni richiesta viene ispezionata per trovare stringhe anomale, come comandi SQL, script malevoli, tentativi di directory traversal o input non validati. Quando trova qualcosa di sospetto, può bloccare la richiesta, reindirizzarla o semplicemente loggarla.

A differenza del firewall tradizionale, che lavora sul layer 3/4 del modello OSI, il Web Application Firewall opera sul layer 7, quello dedicato all’applicazione. Ed è proprio qui che agisce la maggior parte degli attacchi moderni, perché è qui che risiedono i dati, le login, i form, le API e i CMS vulnerabili.

Il valore pratico di un WAF sta nella sua capacità di essere aggiornato, personalizzato e automatizzato, a seconda dell’ambiente in cui opera. Un sito e-commerce, ad esempio, potrà configurarlo per monitorare in modo differenziato le pagine di checkout, mentre un’applicazione API-centrica potrà stabilire regole sulle richieste POST, sui token e sugli header.

In conclusione, un WAF protegge ciò che conta di più: la logica del tuo sito e i dati degli utenti. Non è un semplice muro, ma un guardiano consapevole e strategico, pronto a bloccare l’imprevisto prima che diventi catastrofe.

WAF vs firewall tradizionale: differenze, vantaggi e falsi miti da chiarire

Uno degli errori più comuni è pensare che basti un firewall per mettere al sicuro un sito web. Chi gestisce un business online spesso installa un firewall classico (router, appliance di rete, plugin base) e si sente protetto. Ma la realtà è diversa. Un firewall tradizionale filtra le connessioni secondo IP, porta e protocollo. Un firewall WAF, invece, entra nel contenuto, capisce le richieste, interpreta i parametri. È come la differenza tra controllare un passaporto e leggere nel pensiero.

Il firewall di rete è efficace contro attacchi DDoS generici, scansioni di porte, traffico sospetto a basso livello. Il WAF invece è l’unico capace di bloccare un attacco XSS in un form di contatto, o di impedire l’inserimento di una query SQL malevola in un campo di login.

Il confronto visivo tra WAF e firewall nei livelli OSI chiarisce immediatamente perché il Web Application Firewall è l’unico strumento ad agire sulla logica applicativa.

Il secondo falso mito? Che sia troppo complesso o costoso. Oggi esistono soluzioni WAF gestite, gratuite o integrate nei CDN (come Cloudflare o Sucuri) che offrono protezione avanzata anche per siti piccoli o a basso traffico. La scalabilità non è più un problema: esistono WAF distribuiti, auto-aggiornanti e basati su intelligenza artificiale, accessibili anche ai non esperti.

Terzo mito da sfatare: il WAF rallenta il sito. Falso. I migliori Web Application Firewall moderni sono ottimizzati per operare a livello edge, con caching intelligente e load balancing integrato. Alcuni migliorano addirittura le performance grazie al controllo del traffico e alla compressione automatica.

In definitiva, WAF e firewall non sono alternativi: sono complementari. Ma se gestisci una web application, un e-commerce o un sito con interazioni utente, il WAF è la vera barriera intelligente da cui partire. Tutto il resto è semplice controllo del perimetro.

Meccanismi interni e logica operativa dei WAF moderni

Un WAF, nella sua essenza operativa, è un filtro che agisce come un sistema di controllo intelligente posto tra il browser dell’utente e il server che ospita la web application. Il suo ruolo non è semplicemente “bloccare tutto ciò che è sconosciuto”, ma decidere con precisione chirurgica cosa è lecito e cosa no, analizzando ogni richiesta HTTP/S con uno sguardo critico, strutturato e in tempo reale.

Il flusso funziona così: quando un utente compila un form, accede a una pagina o interagisce con una API, il WAF si frappone tra quell’azione e il server, esaminando i parametri trasmessi. In pratica, legge il contenuto di ogni richiesta alla ricerca di pattern malevoli o anomalie, come stringhe tipiche di un attacco SQLi o codice JavaScript potenzialmente pericoloso. Se trova qualcosa che corrisponde a una minaccia, la blocca prima che raggiunga l’applicazione.

Ma non si tratta solo di regole statiche. I Web Application Firewalls moderni integrano logiche dinamiche e moduli di machine learning che apprendono dal comportamento degli utenti, segnalano deviazioni e possono persino adattarsi in autonomia a nuove minacce. Alcuni includono funzionalità di geoblocking, rate limiting e persino sistemi di reputazione IP aggiornati in tempo reale.

A livello pratico, tutto questo è gestito attraverso una dashboard accessibile, che permette di monitorare il traffico in entrata, visualizzare gli attacchi bloccati, creare whitelist e blacklist, configurare esclusioni personalizzate per evitare falsi positivi. Il risultato? Un sistema che protegge senza ostacolare l’esperienza utente, integrandosi perfettamente con le logiche di marketing e UX.

Il valore reale di un webapplication firewall è la sua capacità di unire logica binaria e analisi semantica: capisce la sintassi del codice, ma anche il contesto dell’azione. Ed è qui che vince la sfida contro ogni attacco “invisibile”.

Analisi e filtraggio HTTP: come un WAF intercetta richieste dannose

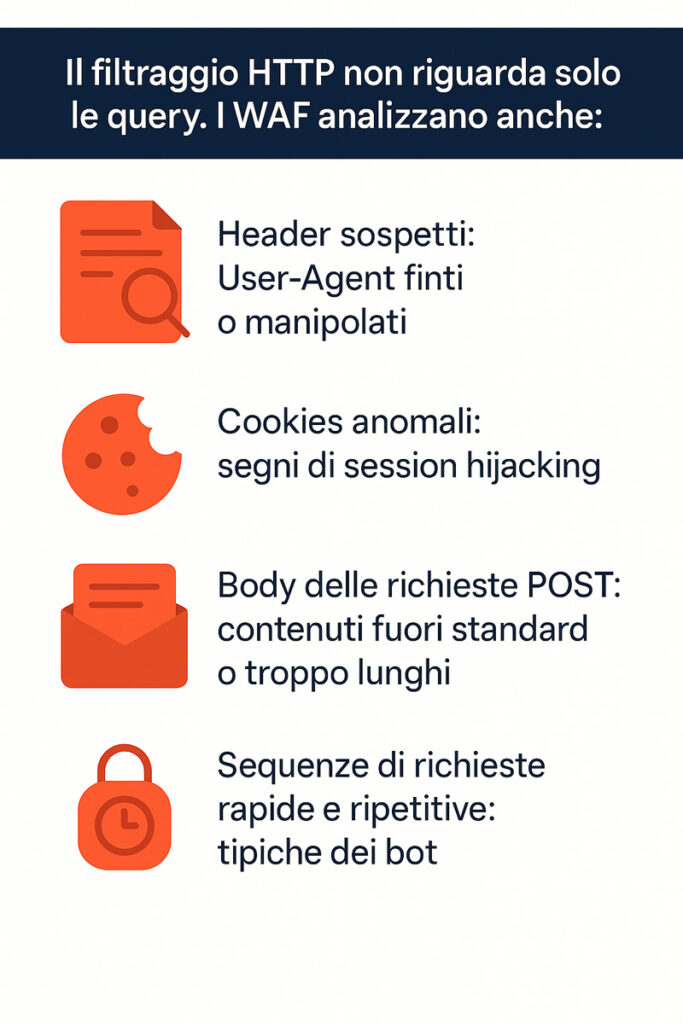

Ogni volta che qualcuno accede al tuo sito, dietro le quinte si scatena un processo complesso. Ogni clic genera una richiesta HTTP che contiene dati, parametri, header, cookies e molto altro. Un WAF legge questi elementi riga per riga, confrontandoli con regole preimpostate e modelli comportamentali per capire se quella richiesta è legittima o sospetta.

Facciamo un esempio: un utente compila un form di login e inserisce nel campo “username” una stringa come admin' OR 1=1--. Chi è esperto sa che si tratta di un attacco SQL injection. Un WAF configurato correttamente intercetta questa anomalia prima che raggiunga il database e la blocca sul nascere, restituendo un errore controllato o reindirizzando l’utente a una pagina sicura.

Il filtraggio HTTP non riguarda solo le query. I WAF analizzano anche:

- Header sospetti: User-Agent finti o manipolati

- Cookies anomali: segni di session hijacking

- Body delle richieste POST: contenuti fuori standard o troppo lunghi

- Sequenze di richieste rapide e ripetitive: tipiche dei bot

L’infografica qui sotto mostra come un WAF intervenga in modo mirato su diverse componenti delle richieste HTTP per proteggere la web application.

Questa attività di ispezione si svolge in microsecondi, senza rallentare l’utente reale. Ed è fondamentale soprattutto per chi utilizza CMS dinamici, e-commerce con form complessi, o API REST esposte pubblicamente.

Il webapplication firewall non si limita a “guardare” il traffico: interpreta, decide e agisce, con regole granulari e, nei sistemi più avanzati, auto-regolanti. È la differenza tra una porta blindata e un sistema di sorveglianza proattiva.

Regole statiche, dinamiche e auto-apprendimento: WAF moderni a confronto

Non tutti i WAF sono uguali. Quelli di vecchia generazione si basavano su regole statiche: elenchi rigidi di istruzioni tipo “se contiene X, blocca”. E se X cambiava anche solo leggermente, l’attacco passava indisturbato. Oggi, i web application firewalls più avanzati integrano modelli di apprendimento automatico, capaci di adattarsi a nuovi pattern senza aggiornamenti manuali.

Le regole statiche (signature-based) sono ancora presenti e utili, specie contro minacce note. Ma i WAF moderni aggiungono motori di analisi comportamentale che tracciano il comportamento normale degli utenti e scattano quando si verifica un’anomalia. Ad esempio: se un utente visita 3 pagine al minuto e improvvisamente ne apre 50 in 10 secondi, il WAF può attivare un blocco temporaneo.

Altri strumenti si basano su score di rischio assegnati a ogni richiesta. Più alto è il punteggio, più probabile è che si tratti di un attacco. Questa logica si unisce a database condivisi di IP malevoli, aggiornati in tempo reale da network globali. In questo modo, se un IP lancia un attacco su un sito in Europa, può essere bloccato anche su uno in Asia in pochi secondi.

Il valore aggiunto? Flessibilità. I WAF moderni offrono policy personalizzabili, con profili separati per aree diverse del sito: checkout, login, API, backend. Così si può aumentare la sicurezza dove serve, senza irrigidire tutto il sistema.

In sintesi, oggi un WAF non è più solo un “muro”: è un’intelligenza in ascolto costante, capace di riconoscere, apprendere e rispondere prima ancora che un attacco venga finalizzato.

Dal codice maligno ai bot: cosa viene bloccato realmente

Dietro ogni clic su un sito si nasconde un’opportunità… oppure una minaccia. Le web application moderne – dai CMS ai portali personalizzati, dagli e-commerce ai servizi SaaS – sono oggi il bersaglio preferito di chi vuole infiltrarsi, rubare dati o compromettere sistemi. E non si tratta più di attacchi sporadici: parliamo di milioni di richieste automatizzate ogni giorno, molte delle quali maliziose e invisibili a occhio nudo.

Qui entra in gioco il WAF, che non è solo una barriera, ma un filtro intelligente capace di identificare attacchi di nuova generazione. La maggior parte degli attacchi oggi non mira a “bucare” i server, ma a sfruttare le vulnerabilità dell’applicazione stessa: form, URL dinamici, API, parametri GET e POST. Senza una protezione dedicata, basta un input manipolato per causare il caos.

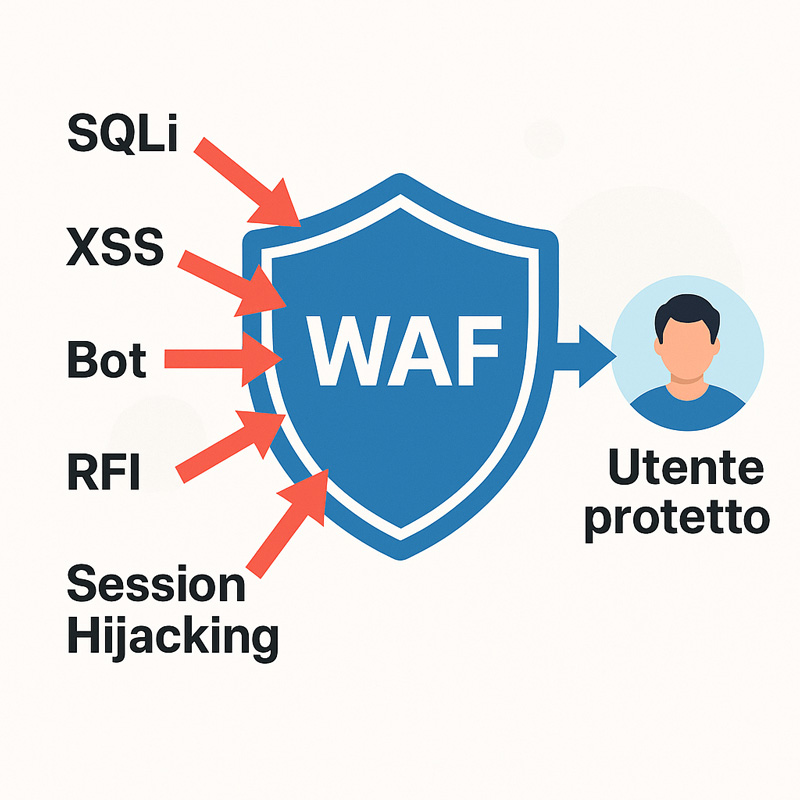

Le principali minacce che un firewall WAF è progettato per bloccare includono:

- SQL Injection (SQLi): attacchi che mirano a manipolare le query SQL inserendo codice malevolo nei form o negli URL.

- Cross-Site Scripting (XSS): tentativi di iniettare script JavaScript in pagine visualizzate da altri utenti.

- Remote File Inclusion (RFI): caricamento forzato di file esterni non autorizzati nel server.

- Session Hijacking: intercettazione e furto di sessioni attive per impersonare utenti autenticati.

- Bot avanzati: scraping massivo, attacchi brute-force, spam su form pubblici, tentativi automatizzati di login.

Ciò che rende il WAF fondamentale è la sua capacità di distinguere il traffico legittimo da quello sospetto in tempo reale, senza bloccare utenti reali. Ogni richiesta viene letta, interpretata e confrontata con pattern noti e modelli dinamici. In caso di anomalia, scatta il blocco o la mitigazione automatica.

In pratica, il WAF non aspetta che il danno sia fatto. Agisce prima, con la lucidità di un sistema progettato per anticipare e neutralizzare. In un contesto dove gli attacchi sono automatizzati e distribuiti, affidarsi solo a backup e antivirus è una scommessa persa in partenza.

Attacchi comuni a web application: come si infiltrano e cosa causano

Chi pensa che un attacco web inizi con un hacker incappucciato che digita codice nel buio, è fuori strada. Oggi, le minacce alle web application sono spesso il frutto di tool automatizzati, botnet e scanner progettati per testare vulnerabilità note e zero-day su milioni di siti. Il tempo medio tra la scoperta di una vulnerabilità e il primo tentativo di exploit è spesso inferiore a un’ora.

Gli attacchi più comuni includono:

- SQL Injection: il codice maligno viene inserito in campi come login, ricerca o moduli contatto, e può alterare il comportamento del database, esponendo credenziali, anagrafica clienti o transazioni.

- XSS (Cross-Site Scripting): uno script inserito in un commento o form può essere eseguito nel browser dell’utente, rubando cookie, sessioni o reindirizzando a siti malevoli.

- Brute force su login: migliaia di combinazioni di username e password tentate ogni secondo per entrare nel backend di WordPress o nel pannello admin del sito.

- File Inclusion e Upload: caricamento forzato di file

.phpo.jspche consentono all’attaccante di eseguire comandi remoti. - Credential Stuffing: uso di database rubati per testare credenziali su più servizi (spesso con successo, per colpa delle password riutilizzate).

Il risultato? Perdita di dati sensibili, reputazione danneggiata, interruzione del servizio e – nei casi più gravi – sanzioni per violazioni normative.

Il diagramma seguente mostra chiaramente come un WAF blocchi gli attacchi più pericolosi prima che raggiungano l’utente finale.

Un WAF correttamente configurato intercetta questi attacchi, li classifica, ne blocca la propagazione e li logga per l’analisi post-evento. Anche se non può risolvere da solo vulnerabilità nel codice, è la prima linea di difesa in grado di contenere l’attacco prima che raggiunga i tuoi asset digitali più critici.

Come un WAF ferma tutto in tempo reale: casi reali e risposta automatica

La vera forza di un firewall WAF sta nella sua reattività immediata. Non appena una richiesta viene identificata come pericolosa, il sistema può attivare una serie di risposte automatiche: blocco istantaneo, reindirizzamento, presentazione di CAPTCHA, o inserimento dell’IP in blacklist temporanea. Tutto questo senza bisogno di intervento umano.

Ecco un caso concreto: un’azienda e-commerce nota un picco anomalo di traffico sulla pagina di login, con richieste da centinaia di IP differenti. Il WAF rileva il comportamento sospetto – tipico di un attacco brute-force distribuito – e attiva il rate limiting: ogni IP viene limitato a un numero massimo di tentativi. In meno di 10 secondi, l’attacco viene neutralizzato. Nessun cliente viene coinvolto. Nessuna password viene compromessa.

Altro esempio: un sito WordPress riceve un’ondata di richieste POST contenenti codice Javascript offuscato, dirette al form contatti. Il WAF identifica pattern simili in altri progetti protetti dalla stessa rete e aggiorna le regole in tempo reale, estendendo la protezione in modo predittivo.

In questi scenari, il WAF non solo blocca, ma apprende, migliorando la sua efficacia a ogni evento rilevato. Alcuni sistemi generano persino report automatici per avvisare il team tecnico o il webmaster di attività anomale, fornendo log dettagliati utili per audit e compliance.

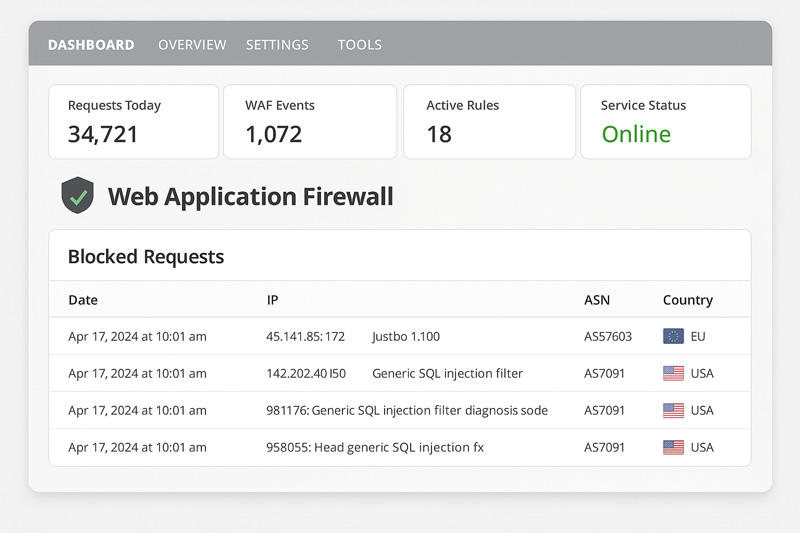

Di seguito, un esempio concreto della dashboard WAF Sucuri, che evidenzia in tempo reale IP bloccati, regole attive e richieste potenzialmente dannose.

In sintesi, il WAF agisce mentre dormi, senza perdere un pacchetto, senza confondere traffico umano con bot. È progettato per agire prima, meglio e con precisione. E quando il tuo business è digitale, questo significa continuare a vendere, comunicare, interagire… senza mai interrompersi.

Chi ha davvero bisogno di un Web Application Firewall e perché

È facile pensare che un WAF sia una soluzione pensata solo per grandi aziende, portali bancari o sistemi mission-critical. In realtà, è esattamente il contrario: oggi le web application più bersagliate sono proprio quelle gestite da piccoli team, liberi professionisti o PMI. Perché? Perché spesso non hanno un reparto IT dedicato, non fanno patch tempestive e – dettaglio non da poco – trattano dati sensibili, transazioni, identità digitali.

Un web application firewall diventa indispensabile in presenza di qualunque sistema che interagisca con utenti in modo dinamico. Significa form contatti, login, carrelli, aree clienti, pannelli admin, API REST, motori di ricerca interni. Se il tuo sito o app gestisce anche solo una di queste cose, hai già un punto di vulnerabilità esposto.

E se usi WordPress, Magento, Joomla, Shopify o qualsiasi altro CMS o piattaforma e-commerce? Allora sei su software ad alto target: i bot li scandagliano di continuo in cerca di plugin vulnerabili, file mal configurati o accessi non protetti. E il WAF può diventare il tuo miglior alleato invisibile.

Anche un freelance o una startup con un piccolo sito portfolio può essere vittima di attacchi. Basta che abbia un form contatti senza CAPTCHA, o un plugin non aggiornato, per aprire un varco. Il WAF protegge in modo silenzioso e proattivo, senza richiedere grandi risorse o manutenzione costante.

Più cresci, più diventa critico. Se gestisci e-commerce, funnel, landing page di campagne pubblicitarie o applicazioni business, il rischio non è solo tecnico: è economico. Un’interruzione di servizio, una compromissione dei dati, un blocco su browser o una segnalazione Google possono costare clienti, fatturato e fiducia.

In sintesi? Serve un WAF ogni volta che il tuo sito riceve input da utenti, gestisce dati o è accessibile pubblicamente. Non è un optional, ma una base di partenza per qualsiasi progetto web serio.

Il WAF per siti WordPress, e-commerce e applicazioni cloud

Prendiamo WordPress. È la piattaforma più usata al mondo per creare siti web, e proprio per questo anche la più bersagliata. Gli attacchi automatizzati scansionano milioni di istanze ogni giorno, cercando versioni obsolete, temi vulnerabili, plugin mal configurati. Installare un web application firewall su WordPress oggi è un must, non una scelta.

Un WAF su WordPress agisce bloccando exploit noti, scansioni automatizzate e tentativi di login bruteforce. Alcune soluzioni (come quelle integrate con Cloudflare o Sucuri) possono essere configurate in pochi click e offrono protezione edge-level, cioè prima ancora che la richiesta arrivi al tuo server. Questo significa meno carico, più velocità e più sicurezza.

Stesso discorso vale per Shopify, Magento, Prestashop e altri CMS orientati all’e-commerce. Un attacco riuscito non compromette solo l’interfaccia: può rubare carrelli attivi, dati di pagamento, credenziali utenti. Il danno economico e reputazionale può essere immediato. Il WAF monitora le pagine critiche (checkout, login, API), mitiga bot e spoofing, limita le richieste sospette e blocca pattern anomali.

Il grafico seguente evidenzia l’impatto reale che un WAF può avere nel ridurre drasticamente gli attacchi contro siti e-commerce e applicazioni dinamiche.

E per le applicazioni cloud-native o custom? Anche qui il WAF ha un ruolo chiave. Che sia un’app costruita su Laravel, Node.js, Python Django o React, la logica non cambia: se accetti richieste da browser o client, hai bisogno di filtrarle. I WAF moderni si integrano perfettamente con ambienti multi-cloud, Kubernetes, reverse proxy e gateway API.

In ogni caso, la presenza di un WAF non sostituisce il codice sicuro, ma crea una zona cuscinetto che previene exploit in tempo reale, mentre sviluppi, testi o aggiorni il sistema. Per chi lavora nel digitale, è una forma di assicurazione attiva contro l’imprevedibile.

Piccole imprese, SaaS, blogger: non è solo roba da enterprise

Il pensiero che la sicurezza avanzata sia un lusso da multinazionali è un retaggio che oggi può costare caro. Le piccole imprese – che gestiscono siti vetrina, booking engine, aree riservate per clienti o collaboratori – sono spesso bersagli perfetti per attacchi automatici. E non perché siano obiettivi “succulenti”, ma perché sono più vulnerabili.

Un WAF accessibile e gestito consente a chi non ha competenze tecniche elevate di proteggere il proprio sito da exploit noti e minacce emergenti. In molti casi, bastano pochi clic per attivare un profilo predefinito, monitorare i log e ricevere alert via mail. Il tutto con zero configurazione complicata.

Anche chi gestisce un SaaS in fase di sviluppo può trarre vantaggio immediato: testando la piattaforma su ambienti pubblici (beta, staging), può usare il WAF per bloccare tentativi di sniffing, injection o scraping su endpoint API. Il tutto mentre il team lavora sul codice. E se viene configurato correttamente, il WAF può anche aiutare a identificare problemi interni, come errori nei form, path esposti o URL mal gestiti.

Per i blogger, content creator e marketer, il discorso è analogo. Un blog con moduli di iscrizione, commenti, area download o integrazioni esterne (come newsletter, chatbot, analytics) espone superfici di attacco. Senza un WAF, basta un form vulnerabile o un plugin obsoleto per aprire una breccia.

Quindi no: il webapplication firewall non è uno strumento da corporate. È una risorsa adattiva che si calibra in base al progetto. Non importa quanto piccolo o grande: conta quanto è esposto. E se sei online, sei già esposto. Il WAF non ti protegge “forse”: lo fa, sempre.

Tutte le opzioni di implementazione: pro, contro, scenari d’uso

Quando si decide di adottare un WAF, una delle prime domande che emergono è: meglio una soluzione cloud o on-premise? La risposta non è univoca, perché tutto dipende da come è strutturata la tua web application, che risorse hai a disposizione e quanto controllo desideri avere sul traffico.

Le soluzioni cloud-based sono oggi le più diffuse e accessibili. Funzionano come un proxy inverso tra l’utente e il tuo sito, e sono spesso integrate nei CDN come Cloudflare, Sucuri o Imperva. Non richiedono hardware, aggiornamenti manuali o configurazioni complesse. Basta cambiare i DNS e il gioco è fatto. In cambio, ottieni protezione immediata e scalabile, con aggiornamenti automatici e analisi comportamentali su vasta scala. È la scelta ideale per chi cerca protezione senza gestire l’infrastruttura.

Al contrario, le soluzioni on-premise richiedono installazione su server dedicati, virtual machine o container. Offrono massimo controllo, personalizzazione profonda e log dettagliati, ma richiedono competenze tecniche elevate e un team IT in grado di monitorarle e aggiornarle. Sono perfette per ambienti ad alta riservatezza (come banche, enti pubblici o aziende soggette a compliance rigorose) o per chi ha una web app con flussi di traffico molto personalizzati.

Esistono anche soluzioni ibride: il WAF può essere integrato a livello di CDN o reverse proxy (es. NGINX con ModSecurity), oppure combinato con firewall hardware UTM, creando una difesa multilivello. In questi casi, la chiave è l’equilibrio: lasciare al cloud la gestione dei volumi e delegare all’on-premise la profilazione specifica.

La scelta tra cloud e on-premise non è solo tecnica, è strategica. Serve valutare il traffico, la sensibilità dei dati, la complessità dell’applicazione e la capacità del team di gestire l’infrastruttura. L’obiettivo finale resta sempre lo stesso: bloccare gli attacchi prima che entrino nel cuore del tuo sistema, con la massima efficienza e il minimo impatto.

WAF cloud-based: protezione scalabile e gestione semplificata

Le soluzioni cloud-based sono oggi la forma più adottata di web application firewalls. Sono pensate per chi ha bisogno di una protezione immediata, scalabile e facile da implementare, anche senza particolari competenze tecniche. Ecco come funzionano: il traffico passa prima attraverso l’infrastruttura del fornitore del WAF, che filtra le richieste secondo un set di regole predefinite e aggiornate in tempo reale. Solo dopo il filtraggio, il traffico “pulito” raggiunge il tuo server.

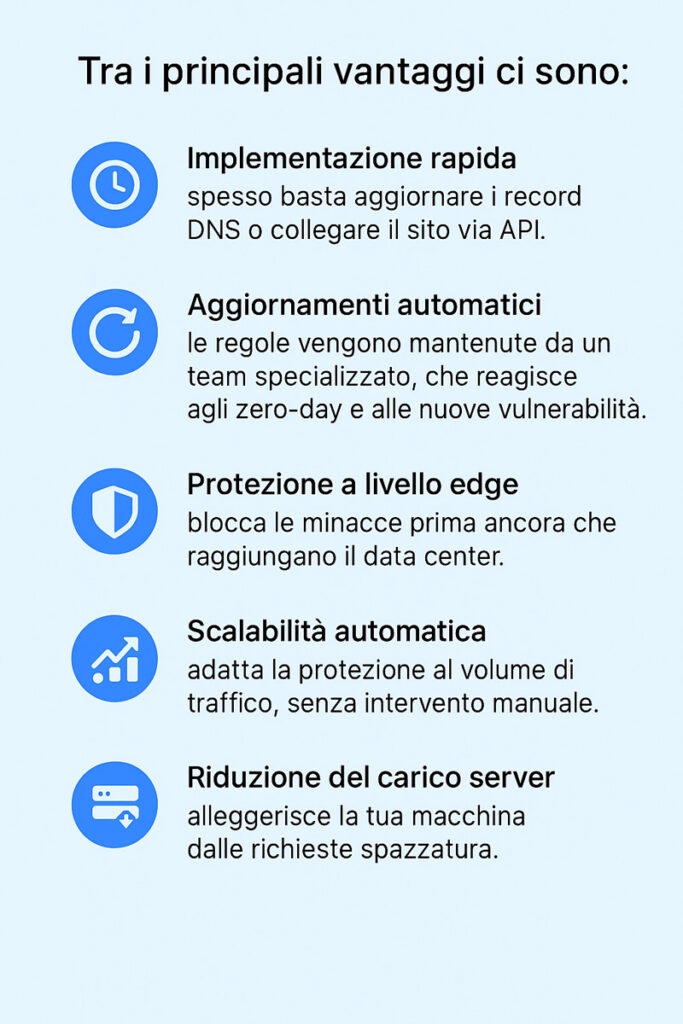

Tra i principali vantaggi ci sono:

- Implementazione rapida: spesso basta aggiornare i record DNS o collegare il sito via API.

- Aggiornamenti automatici: le regole vengono mantenute da un team specializzato, che reagisce agli zero-day e alle nuove vulnerabilità.

- Protezione a livello edge: blocca le minacce prima ancora che raggiungano il data center.

- Scalabilità automatica: adatta la protezione al volume di traffico, senza intervento manuale.

- Riduzione del carico server: alleggerisce la tua macchina dalle richieste spazzatura.

Questo tipo di WAF è perfetto per blog, siti WordPress, e-commerce, agenzie digitali, startup e SaaS in crescita. È anche ideale per chi lavora con team distribuiti, ambienti multi-cloud o DevOps, perché offre dashboard centralizzate, API di gestione e notifiche intelligenti.

L’infografica qui sotto evidenzia in modo chiaro e sintetico i principali vantaggi pratici di un WAF cloud-based.

Tuttavia, i limiti esistono: se il provider WAF va giù, il tuo sito può essere offline. Inoltre, hai meno controllo sulle regole personalizzate, e alcune configurazioni molto specifiche (es. whitelist su parametri avanzati) potrebbero richiedere upgrade a piani enterprise.

In sintesi: il WAF cloud-based è lo standard di fatto per la sicurezza accessibile, con un eccellente rapporto tra efficacia, tempo e risorse. Se hai un sito esposto pubblicamente, è la prima scelta da valutare seriamente.

On-premise o integrato in CDN: quando conviene e quando no

Le soluzioni on-premise sono ancora molto utilizzate in contesti dove la sicurezza, la compliance o il controllo totale sono prioritari. In questo modello, il WAF viene installato direttamente sull’infrastruttura del cliente: può essere un modulo software su un reverse proxy (come NGINX + ModSecurity), un’appliance hardware, oppure un container orchestrato in ambienti Kubernetes.

La grande forza dell’on-premise è la profonda personalizzazione. Puoi scrivere regole granulari su misura, intervenire direttamente su log e metriche raw, integrare la protezione con flussi CI/CD avanzati e gestire internamente la risposta agli incidenti. Questo tipo di WAF è ideale per aziende con team DevSecOps strutturati, o per web application complesse, verticali, ad alto traffico interno.

Ma è una scelta che ha un costo. Serve un’infrastruttura stabile, un team competente, processi di aggiornamento frequenti e test continui. Se qualcosa va storto, non puoi “chiamare il supporto”: devi essere tu a sistemare.

Una terza via, oggi molto apprezzata, è l’integrazione WAF tramite CDN o reverse proxy. In questo modello ibrido, la protezione edge viene estesa grazie alla combinazione tra caching, ottimizzazione e regole firewall. Cloudflare, per esempio, permette di configurare WAF personalizzati anche per chi parte da zero, combinando performance e sicurezza in un unico stack.

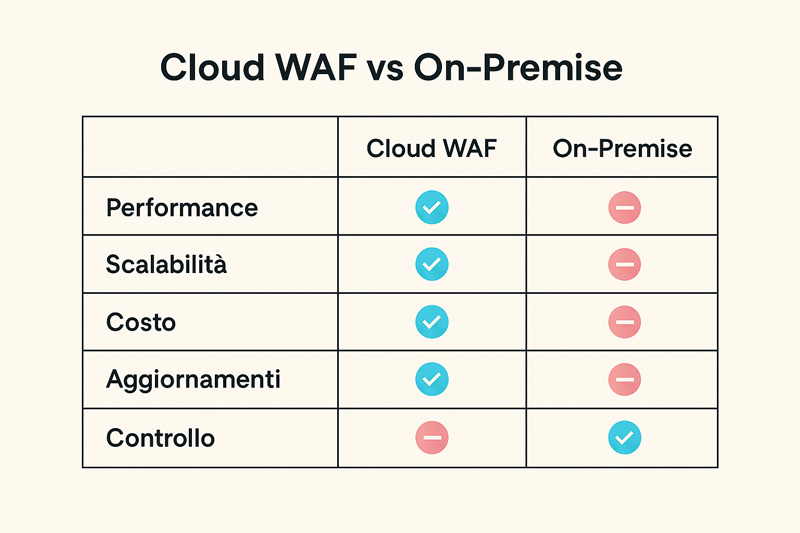

Il confronto visivo seguente chiarisce come cambiano costi, performance e gestione tra un WAF Cloud e uno On-Premise.

In conclusione, il WAF on-premise o integrato è la scelta giusta per chi ha esigenze elevate, deve rispettare regolamenti stringenti (come PCI-DSS o GDPR complesso), o desidera un controllo totale. Ma richiede tempo, conoscenza e struttura. Per tutti gli altri, la soluzione cloud resta la più efficiente in rapporto al valore erogato.

Misurare l’efficacia di un WAF: guida alla scelta

Scegliere il giusto WAF non è solo una questione di “attivare un’opzione di sicurezza”. È un processo che va affrontato con criteri misurabili e adattabili al contesto tecnico e strategico della propria web application. Il punto non è semplicemente se funziona, ma quanto bene si integra, quanto ti protegge e quanto riesce a farlo senza rallentare tutto il sistema.

Un firewall WAF efficace non è quello che blocca di più, ma quello che intercetta le minacce vere senza generare falsi positivi. Serve un equilibrio sottile tra reattività e tolleranza, tra regole troppo rigide e buchi nella rete. E questa efficacia può (e deve) essere misurata.

Tra i primi criteri da valutare ci sono:

- Precisione del filtraggio: il WAF deve rilevare attacchi reali senza bloccare utenti legittimi.

- Aggiornamenti delle regole: frequenza, automatismi, risposta agli exploit emergenti.

- Performance: quanto incide sul tempo di risposta medio del sito?

- Compatibilità: il WAF deve funzionare con il tuo stack (CMS, API, framework) senza causare conflitti.

- Personalizzazione: possibilità di adattare regole a specifici flussi (es. checkout, login, backoffice).

Un’altra variabile fondamentale è la trasparenza. Un buon WAF ti fa capire cosa sta succedendo: mostra i log in tempo reale, categorizza gli eventi, ti permette di fare troubleshooting. Se un sistema blocca una richiesta ma non ti spiega perché, ti sta proteggendo a metà.

Inoltre, un criterio spesso sottovalutato è la resilienza alle false sicurezze. Se il WAF non è configurato correttamente o viene lasciato con impostazioni generiche, può diventare un punto debole anziché un alleato. Per questo è importante monitorare la sua attività regolarmente, capire cosa blocca, e ottimizzare le regole nel tempo.

In sintesi: valutare un WAF non è un’operazione una tantum. È un processo continuo, basato su indicatori chiari, feedback reali e test mirati. Solo così può diventare un sistema realmente affidabile e proattivo nella tua strategia di sicurezza.

Cosa deve fare un buon WAF: requisiti, performance, compatibilità

Quando analizzi un webapplication firewall, devi partire da una domanda essenziale: è adatto al mio ecosistema? Non esiste un WAF “migliore in assoluto”, ma esistono soluzioni più o meno adatte al tipo di web application che gestisci. Un blog personale ha esigenze diverse da un marketplace, così come un’applicazione API-first avrà priorità differenti da un sito vetrina.

Tra i requisiti fondamentali che un buon WAF deve rispettare troviamo:

- Alta compatibilità: deve integrarsi facilmente con CMS (come WordPress, Magento), API REST/GraphQL, frontend SPA (React, Vue) e backend personalizzati.

- Bassa latenza: la protezione non deve impattare sulle performance percepite dagli utenti. Un WAF ben configurato migliora il tempo di risposta, non lo peggiora.

- Modularità delle regole: poter creare, modificare o disattivare regole specifiche per path o endpoint consente di adattare la protezione al comportamento reale del sito.

- Gestione centralizzata: in progetti distribuiti o multi-sito, avere una dashboard unica con controllo granulare è fondamentale.

Un altro aspetto chiave è il supporto a casi d’uso evoluti: protezione di API, autenticazioni 2FA, cookie security, header policies, e persino compatibilità con servizi esterni (CDN, bot protection, reCaptcha).

Infine, è utile chiedersi: il WAF supporta ambienti dinamici? Se lavori in CI/CD, se aggiorni spesso il sito, se ruoti deployment e fai A/B testing, il firewall deve stare al passo senza costringerti a rivedere tutto ogni volta.

In sintesi: un buon WAF non ti blocca. Ti protegge senza rallentare, senza ostacolare e senza interferire con le dinamiche del tuo ecosistema digitale.

Logging, alert e falsi positivi: i veri test per valutare un WAF

Una delle sfide più complesse nella gestione di un WAF è il bilanciamento tra protezione e accessibilità. Un sistema troppo rigido genera falsi positivi, bloccando utenti reali. Uno troppo permissivo lascia passare gli attacchi. Ed è qui che entrano in gioco i sistemi di logging, alerting e analisi comportamentale, veri e propri sensori diagnostici.

Un firewall WAF evoluto deve offrire un sistema di log dettagliato, con accesso ai dati di ogni richiesta: IP, user-agent, metodo HTTP, payload bloccato, timestamp e motivo dell’intervento. Questi dati devono essere disponibili in tempo reale, consultabili in dashboard e scaricabili per audit o compliance.

Gli alert, invece, devono essere intelligenti: non ha senso ricevere 200 notifiche per tentativi innocui. Meglio un sistema che correla gli eventi, assegna punteggi di rischio e avvisa solo quando c’è un pattern reale da analizzare. Alcuni WAF implementano machine learning per auto-calibrare le soglie, adattandosi al comportamento medio dei tuoi utenti.

Il trattamento dei falsi positivi è un test chiave. Un buon WAF permette di creare eccezioni mirate, escludere percorsi specifici, ignorare determinati parametri o flaggare manualmente eventi come “non minacciosi”. E soprattutto: tiene traccia di questi interventi, così puoi misurare se stai migliorando o peggiorando la protezione.

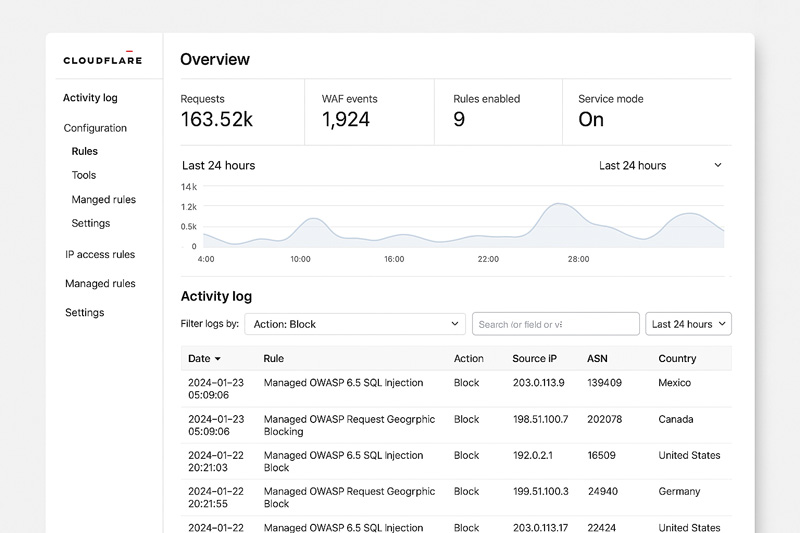

Ecco un esempio reale di dashboard WAF Cloudflare che mostra l’impatto concreto delle regole attive e la gestione dei blocchi in tempo reale.

Alcuni segnali che indicano che un WAF sta facendo bene il suo lavoro:

- Il numero di richieste bloccate è stabile o diminuisce nel tempo

- I falsi positivi sono rari e gestiti rapidamente

- I log mostrano attacchi concreti, non solo rumore

- I tempi di risposta del sito non sono peggiorati dopo l’attivazione

In conclusione: se un WAF protegge senza che tu lo noti, sta funzionando. Ma se ti dice anche come, quando e perché, allora hai uno strumento potente. Un guardiano che parla, e ti rende ogni giorno più consapevole del valore della sicurezza applicativa.

Come implementare davvero un WAF in un ecosistema già esistente

Parlare di sicurezza applicativa senza tener conto dell’integrazione reale è pura teoria. La verità è che, nel mondo reale, un WAF deve convivere con plugin, CDN, CMS, API, temi e servizi esterni. E la sua efficacia non dipende solo dalla potenza, ma da quanto bene si adatta al tuo ecosistema digitale senza creare attriti.

Il primo passo è capire dove si posiziona il WAF nella tua architettura. In una configurazione cloud, ad esempio, il Web Application Firewall può essere integrato direttamente nella rete edge, come con Cloudflare, Sucuri o Imperva. In questi casi, il traffico passa prima per il WAF (che filtra e analizza), poi raggiunge il server. Questa modalità è perfetta per siti WordPress, WooCommerce, Shopify, Joomla e simili, perché protegge “da fuori” e non tocca il codice.

Se invece operi in ambienti self-hosted o complessi, puoi installare un WAF on-premise tramite ModSecurity su Apache o NGINX, o come container in Kubernetes. In questo caso, è importante mappare le rotte e gli endpoint da proteggere, evitando conflitti con URL rewriting o regole SEO.

E i plugin di sicurezza? Vanno in sinergia, ma non sostituiscono un WAF. Plugin come Wordfence o All In One WP Security And Firewall per WordPress aggiungono regole lato PHP, ma non intercettano le richieste prima che arrivino al server, come fa invece un Web Application Firewall. Il WAF lavora “a monte”, proteggendo anche da attacchi su file .xml, API REST, o chiamate AJAX non visibili al plugin.

Infine, l’integrazione con i DevOps. I migliori web application firewalls oggi offrono API REST, webhook, alert integrabili in Slack, monitoraggio su Grafana, e compatibilità con flussi CI/CD. Questo significa che puoi automatizzare la gestione delle regole, integrare con sistemi di deploy, e usare log in real time per il debug.

In sintesi: integrare un WAF è come aggiungere un sistema immunitario esterno. Non toglie flessibilità: la migliora. Ti permette di scalare, aggiornare e personalizzare… sapendo che ogni interazione è filtrata con intelligenza.

WAF e WordPress, Magento, Joomla: compatibilità e setup consigliato

Uno dei pregiudizi più diffusi è che integrare un WAF in un CMS sia complicato o poco efficace. In realtà, oggi i principali web application firewall si integrano in pochi clic con i CMS più popolari – WordPress, Joomla, Drupal, Magento – grazie a interfacce semplificate e preset ottimizzati.

Con WordPress, ad esempio, è possibile attivare la protezione tramite Cloudflare o Sucuri semplicemente puntando i DNS. Una volta attivo, il WAF filtra tutte le richieste prima che raggiungano wp-login.php, xmlrpc.php, o qualsiasi form vulnerabile. Il vantaggio? Nessuna modifica al core, nessun impatto sulla struttura interna, protezione a livello edge, completamente trasparente per l’utente.

Con Magento e Joomla, la logica è simile. Alcuni provider offrono preset specifici per ogni CMS, che includono regole pronte all’uso per bloccare pattern noti, URL sospetti, exploit tipici di plugin e moduli. Questo riduce la necessità di configurare manualmente le regole e consente anche a chi non è esperto di ottenere una protezione avanzata in tempo reale.

Inoltre, per chi utilizza reverse proxy come NGINX, esistono moduli WAF (come ModSecurity v3) compatibili con ogni stack. È sufficiente installare il modulo, caricare un rule set aggiornato (es. OWASP Core Rule Set), e configurare i path. Il tutto si può gestire via terminale o con pannelli grafici evoluti come cPanel o Plesk.

Una buona pratica è affiancare il WAF a un plugin di sicurezza interno, come Wordfence o All In One WP Security And Firewall, che offre protezione “dall’interno” (controllo file, autenticazione, brute force). Lavorano su livelli diversi, ma insieme creano una difesa a strati difficile da penetrare.

In conclusione: integrare un WAF in un CMS oggi è semplice, potente e consigliato. Non serve riscrivere nulla: basta attivarlo, testare e monitorare.

Integrazione con Cloudflare, plugin e strumenti DevOps: cosa funziona meglio

Quando si parla di integrazione avanzata, il WAF non è più un semplice “scudo”: diventa parte del ciclo operativo quotidiano, soprattutto in ambienti dinamici. Le soluzioni Cloudflare, Sucuri, AWS WAF o Fastly offrono funzionalità pensate per DevOps, sviluppatori e sistemisti, senza sacrificare la semplicità.

Cloudflare, ad esempio, consente la gestione del WAF tramite API RESTful, l’attivazione di regole in base al comportamento, e l’uso di log integrabili in sistemi di osservabilità come Datadog, Grafana, o Elastic. È possibile creare alert personalizzati, reagire a eventi con webhook e automatizzare la risposta a determinati attacchi.

I WAF più evoluti supportano anche:

- Rate limiting dinamico

- Header inspection

- Controllo dell’integrità delle richieste API

- Configurazioni multiple per dominio, path o endpoint

- Template DevSecOps predefiniti per ambienti CI/CD

Se lavori con microservizi, API pubbliche o frequenti deploy, l’integrazione WAF è fondamentale per prevenire regressioni di sicurezza. Con strumenti come GitHub Actions o GitLab CI, puoi attivare policy temporanee, aggiornare le regole via codice, e monitorare l’impatto in tempo reale.

Per quanto riguarda i plugin, il segreto è la complementarità. Mentre il WAF blocca a livello di rete o applicazione HTTP, i plugin analizzano le modifiche ai file, le anomalie PHP e i tentativi di escalation di privilegi. Usare entrambi ti consente di coprire l’intero spettro delle minacce.

Il vero vantaggio? L’automazione. Oggi è possibile configurare un WAF che apprende, reagisce e si aggiorna da solo, lasciando a te solo la supervisione. E quando la sicurezza diventa “invisibile”, ma funziona, hai centrato il bersaglio.

Il WAF come fondamento invisibile della sicurezza moderna

C’è un paradosso sottile che definisce le architetture digitali contemporanee: più un sistema è ben protetto, meno te ne accorgi. Funziona, risponde, cresce, scala. Ma sotto la superficie, c’è un meccanismo invisibile che filtra, respinge e decide. Questo meccanismo è il WAF, la barriera intelligente che, una volta attivata, non ti chiede nulla, ma fa tutto. Blocca attacchi, protegge i dati, mantiene fluido il traffico e fa in modo che il tuo sito, e-commerce o applicazione continui a vivere anche quando qualcuno cerca di spegnerla.

Nel corso di questa guida, abbiamo visto quanto sia diventato centrale nella protezione delle web application. Non parliamo più di un accessorio “enterprise”, ma di una tecnologia che si è adattata al web distribuito, dinamico e frammentato. Un web application firewall oggi non è un componente aggiuntivo: è una base, uno standard, un requisito implicito per ogni progetto esposto online.

Che tu gestisca un blog, un sito WordPress, una piattaforma API, un funnel di vendita o una piattaforma e-commerce, il concetto è lo stesso: ogni interazione utente può essere un vettore di attacco. E non importa quanto sia scritta bene la tua applicazione: ci sarà sempre qualcuno che proverà a forzarla, sfruttando plugin, query, bot, exploit. A meno che non ci sia un WAF lì davanti, a leggere ogni richiesta come fosse la prima.

Un buon waf lavora in silenzio, si adatta, evolve, e nel migliore dei casi… non si fa mai notare. Ma senza di lui, il rischio è concreto: perdita di dati, interruzione del servizio, blacklist sui motori, danni di immagine e costi legali. Non è più una questione tecnica: è una scelta strategica. Ed è una scelta da fare in fretta.

Perché il traffico malevolo non aspetta, i bot non dormono, e gli attacchi non hanno bisogno di un motivo per colpire. Un firewall classico non basta. Un plugin da solo non è sufficiente. Un backup può salvarti dopo, ma il WAF ti protegge prima. E nella sicurezza digitale, prima è sempre meglio di dopo.

FAQ – Domande Frequenti sul WAF (Web Application Firewall)

Cos’è un WAF e a cosa serve?

Un WAF, acronimo di Web Application Firewall, è un sistema di sicurezza che protegge i siti e le web application da attacchi informatici, filtrando le richieste HTTP/S sospette prima che raggiungano il server.

Come funziona un Web Application Firewall?

Il WAF analizza ogni richiesta in ingresso, identificando pattern pericolosi come SQL injection, XSS o exploit noti. In caso di minaccia, la blocca in tempo reale, proteggendo dati, utenti e struttura del sito.

Qual è la differenza tra un WAF e un firewall tradizionale?

Un firewall tradizionale agisce a livello di rete, bloccando IP o porte. Un WAF opera a livello applicativo, leggendo e filtrando il contenuto delle richieste web, ed è progettato per fermare attacchi specifici a form, API e CMS.

Un WAF rallenta il sito web?

No, un WAF moderno ben configurato non rallenta il sito. Al contrario, alcune soluzioni cloud migliorano le performance grazie alla gestione ottimizzata del traffico e alla protezione dalle richieste inutili.

Un WAF è utile anche per piccoli siti o WordPress?

Assolutamente sì. I piccoli siti, i blog WordPress e gli e-commerce sono tra i più attaccati. Un WAF protegge in modo proattivo, anche senza grandi competenze tecniche, ed è facile da integrare.

Come installare un WAF sul proprio sito?

La maggior parte dei WAF si integra tramite DNS (come Cloudflare) o tramite plugin/API. Per CMS come WordPress o Magento, bastano pochi click per attivare la protezione con regole preconfigurate.

Come scegliere il miglior WAF per il mio progetto?

Considera la compatibilità con il tuo stack (CMS, API, hosting), il supporto tecnico, la frequenza degli aggiornamenti e la possibilità di personalizzare le regole. Scegli soluzioni affidabili e con logging trasparente.