Se gestisci un sito WordPress, ti sarà capitato di imbatterti nel file xmlrpc.php o di leggere raccomandazioni su come disattivarlo per migliorare la sicurezza del sito. Ma cos’è esattamente XMLRPC, a cosa serve e perché se ne parla ancora oggi in ambito web, nonostante l’evoluzione delle tecnologie di comunicazione tra sistemi?

XMLRPC (acronimo di XML Remote Procedure Call) è un protocollo che permette a due sistemi di comunicare in modo strutturato tramite chiamate remote, usando il formato XML e il canale HTTP. È stato progettato per consentire a software e applicazioni di inviare comandi e ricevere risposte anche se si trovano su server diversi. In altre parole, XMLRPC consente a un client remoto di “chiedere” a un server di eseguire determinate funzioni, inviando dati in una struttura XML facilmente leggibile dalle macchine.

Nel contesto di WordPress, XMLRPC è stato per anni una funzionalità chiave per eseguire pubblicazioni da remoto, interagire con applicazioni mobili ufficiali, o permettere la comunicazione tra servizi esterni (ad esempio per il pingback dei link). Il tutto avviene attraverso il file xmlrpc.php, che riceve le richieste e le interpreta secondo il protocollo.

Tuttavia, questa tecnologia porta con sé non pochi problemi. Il primo è di natura architetturale: XMLRPC nasce in un’epoca in cui le API REST non erano ancora diffuse. Il secondo, molto più rilevante oggi, è la vulnerabilità: xmlrpc.php è spesso utilizzato come vettore di attacchi brute force o DDoS, perché permette l’esecuzione massiva di comandi da remoto senza limiti intrinseci.

Ecco perché XMLRPC è ancora oggi un elemento critico: perché è attivo di default in molti siti, viene poco considerato dagli utenti non esperti, ma può costituire una porta aperta a rischio elevato. Nei prossimi paragrafi analizzeremo più da vicino il suo funzionamento, quando è davvero utile mantenerlo e in quali casi è meglio disattivarlo subito.

XMLRPC: il protocollo di chiamata remota che vive ancora nel backend

Quando si parla di comunicazione tra sistemi nel web, l’attenzione si concentra spesso sulle moderne API REST o GraphQL. Tuttavia, in background, esistono protocolli più datati che ancora oggi svolgono funzioni fondamentali. Uno di questi è xmlrpc, acronimo di XML Remote Procedure Call, una tecnologia che consente a due dispositivi connessi in rete di scambiarsi comandi e dati in modo strutturato.

Questo protocollo è stato sviluppato per facilitare la chiamata di procedure da remoto, usando HTTP come mezzo di trasmissione e XML come linguaggio per la formattazione dei dati. In pratica, XMLRPC permette di inviare richieste a un server per eseguire specifiche funzioni e ricevere una risposta formattata. Sebbene oggi possa sembrare superato, xmlrpc continua a essere utilizzato in numerosi ambienti, soprattutto per ragioni di retrocompatibilità.

Un esempio tipico è la sua implementazione all’interno di CMS come WordPress, dove viene sfruttato da applicazioni mobili, sistemi di pubblicazione esterna, e strumenti che devono accedere in scrittura o lettura a un sito web. In questi casi, xmlrpc permette di eseguire operazioni senza passare da un browser o da un’interfaccia grafica, rendendolo un protocollo utile per automazioni e integrazioni.

Il fatto che sia ancora attivo di default su molte installazioni contribuisce alla sua diffusione silenziosa. Molti utenti non sanno nemmeno che il proprio sito risponde a richieste xmlrpc, spesso tramite il file xmlrpc.php, rendendolo potenzialmente esposto. Questo dettaglio, apparentemente tecnico, ha implicazioni dirette sulla sicurezza e sulla gestione delle risorse del server.

Nel prossimo paragrafo vedremo come questo protocollo funzioni nel concreto, analizzando il ruolo specifico di xmlrpc.php, file centrale nell’implementazione WordPress di xmlrpc, e perché il suo comportamento può risultare problematico in ambienti di produzione.

Come funziona xmlrpc.php e perché viene ancora utilizzato

Il file xmlrpc.php è il cuore operativo del protocollo XMLRPC all’interno di WordPress. Si tratta di un endpoint attivo di default in quasi tutte le installazioni, accessibile pubblicamente da qualsiasi client remoto. Il suo compito principale è quello di ricevere richieste formattate in XML, decodificarle e attivare specifiche funzioni del CMS, come la creazione di post, la modifica di contenuti o la gestione degli utenti.

In passato, xmlrpc.php era fondamentale per consentire la pubblicazione di articoli da editor esterni come Windows Live Writer o app mobile ufficiali di WordPress. Anche oggi viene utilizzato in strumenti di automazione, sistemi legacy o plugin che non supportano le API REST introdotte più recentemente.

Il problema nasce dal fatto che xmlrpc.php accetta una vasta gamma di comandi, alcuni dei quali possono essere abusati. Ad esempio, un attaccante può inviare centinaia di richieste di autenticazione in una singola connessione HTTP, aggirando di fatto i limiti di accesso tradizionali e aprendo la porta a brute force login attacks.

Inoltre, il file consente anche la funzione pingback.ping, che può essere sfruttata per effettuare attacchi DDoS distribuiti: un malintenzionato può istruire centinaia di siti WordPress a inviare richieste simultanee a un obiettivo, utilizzando proprio xmlrpc.php come strumento di amplificazione.

Nonostante tutto ciò, molte installazioni non disattivano xmlrpc.php per evitare conflitti con plugin o app che ancora ne fanno uso. Questo porta a un dilemma: lasciarlo attivo espone il sito a rischi, ma disattivarlo potrebbe rompere funzionalità esistenti. La gestione va quindi affrontata caso per caso, con consapevolezza tecnica.

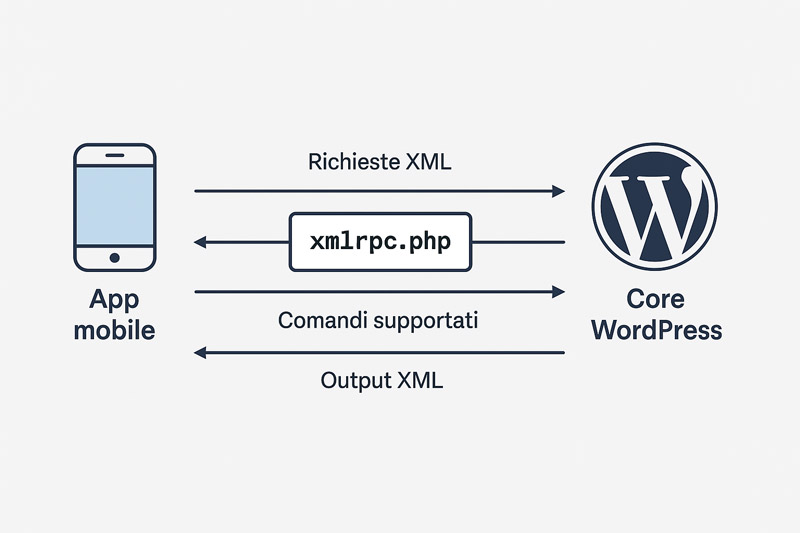

Di seguito è riportato uno schema che mostra chiaramente come funziona il protocollo XMLRPC in ambiente WordPress: dalla richiesta generata da un’app mobile, fino all’interazione con il core del CMS tramite il file xmlrpc.php.

Nel prossimo paragrafo affronteremo questa dicotomia più a fondo, esaminando i pro e contro di xmlrpc nei contesti attuali, compresi quelli legati all’utilizzo in ambienti WordPress complessi.

Pro e contro dell’uso di XMLRPC nei sistemi legacy e moderni

XMLRPC è uno di quei protocolli che, pur essendo stati superati in molti contesti, continuano a esistere come strati silenziosi nei sistemi web. In ambiente WordPress, il file xmlrpc.php rappresenta un punto di accesso utile per strumenti esterni, ma al contempo una superficie di attacco evidente. Questa ambiguità crea un terreno fertile per discussioni tecniche sul suo reale valore nel panorama attuale.

Tra i vantaggi principali troviamo la compatibilità con sistemi legacy e app che non supportano le API REST. Molti strumenti automatici o piattaforme di content syndication utilizzano ancora XMLRPC per interagire con siti WordPress. Inoltre, consente l’accesso programmato a funzionalità avanzate senza dover passare per interfacce grafiche o token OAuth.

Sul fronte opposto, però, i contro pesano sempre di più. Il primo è legato alla sicurezza: l’assenza di limitazioni strutturali sulle richieste rende xmlrpc una potenziale porta d’ingresso per attacchi mirati. Il secondo è legato alla gestione delle risorse server: un elevato numero di chiamate può sovraccaricare l’host, rallentando le prestazioni.

Non va poi trascurata la difficoltà di controllo. A differenza delle REST API, xmlrpc non è integrato con i sistemi di autenticazione moderni, e molte dashboard di hosting non offrono strumenti specifici per monitorarne l’attività. Il risultato è che spesso l’amministratore di sistema ignora completamente ciò che avviene tramite xmlrpc.php, fino a quando non si verifica un’anomalia.

In conclusione, il protocollo XMLRPC, sebbene ancora funzionale in certi scenari, tende a rappresentare più un rischio che un’opportunità. Nei prossimi blocchi analizzeremo proprio questo: l’impatto specifico in ambienti WordPress, come gestirlo, e quando conviene disabilitarlo del tutto per proteggere la stabilità del sito.

L’uso di XMLRPC in WordPress: potenziale strumento o porta aperta?

Tra i vari contesti in cui il protocollo XMLRPC continua a essere utilizzato, WordPress è probabilmente quello più rappresentativo. In ogni installazione standard del CMS, infatti, è presente un file chiamato xmlrpc.php, che funge da gateway per l’esecuzione di comandi remoti. Questo significa che ogni sito WordPress, se non configurato diversamente, espone pubblicamente un punto d’accesso XMLRPC.

Inizialmente, questa funzionalità era pensata per favorire l’interoperabilità: permetteva ad app esterne, software di blogging o servizi di aggregazione contenuti di interagire con il sito, anche in assenza di un’interfaccia grafica. È grazie a xmlrpc che, ad esempio, un utente poteva scrivere un post sul proprio smartphone e pubblicarlo in tempo reale su WordPress, o che servizi di notifica come il pingback potessero funzionare in background.

Tuttavia, con l’introduzione delle REST API, molte delle funzionalità offerte da xmlrpc risultano ridondanti. Le REST API sono più flessibili, più sicure e meglio integrate con i sistemi di autenticazione moderni. Questo rende xmlrpc meno necessario, ma non per questo disabilitato: il protocollo resta infatti attivo in moltissime installazioni, anche senza che l’amministratore ne sia consapevole.

Il vero punto critico riguarda la sicurezza. Il file xmlrpc.php, accessibile da qualsiasi IP esterno, può essere sfruttato per attacchi massivi di autenticazione, invio di pingback fittizi o perfino per orchestrare attacchi DDoS. Di fronte a questo scenario, la domanda da porsi è: vale davvero la pena mantenerlo attivo?

Le risposte non sono sempre univoche, ma si basano su un’analisi del contesto: se il sito non fa uso di app mobili o servizi esterni che richiedano XMLRPC, disattivarlo può migliorare significativamente la sicurezza. Nei prossimi blocchi vedremo nel dettaglio le reali utilità operative del protocollo in WordPress, partendo proprio da ciò che consente di fare… quando non diventa un rischio.

WordPress XMLRPC: vantaggi operativi per pubblicazioni remote

Sebbene XMLRPC venga spesso citato solo in relazione a problemi di sicurezza, va riconosciuto che in certi contesti può offrire vantaggi concreti, soprattutto quando si lavora con pubblicazioni da remoto. La sua presenza nel core di WordPress consente a software e applicazioni di terze parti di interagire con il sito senza dover accedere manualmente al pannello di amministrazione.

Un esempio classico è l’app mobile ufficiale di WordPress, che utilizza proprio XMLRPC per connettersi al sito e sincronizzare contenuti, bozze, commenti o immagini. Allo stesso modo, strumenti come IFTTT o Zapier possono, tramite XMLRPC, pubblicare articoli generati da fonti esterne, come feed RSS, servizi vocali o piattaforme cloud.

Il protocollo consente una gamma estesa di azioni, tra cui:

- creare o modificare articoli,

- gestire commenti,

- ottenere informazioni sui media,

- effettuare login remoto.

Tutte queste operazioni possono essere eseguite attraverso una singola interfaccia standardizzata, con un formato XML che, per quanto datato, è ancora interpretato correttamente da molte applicazioni legacy. Questo rende XMLRPC una risorsa per chi ha bisogno di automazione o lavora in ambienti dove REST non è supportato.

Detto ciò, è fondamentale riconoscere che questi casi sono ormai minoritari. Molte app moderne preferiscono le REST API per la loro leggerezza, flessibilità e integrazione con JSON. XMLRPC, invece, richiede una struttura XML più verbosa e, soprattutto, non si integra con gli attuali sistemi di autenticazione a token.

In sintesi, se utilizzi WordPress in combinazione con strumenti esterni che fanno uso esplicito di XMLRPC, mantenerlo attivo ha senso. Ma è essenziale monitorarne l’uso e proteggerlo con firewall o limitazioni IP, per evitare di esporre il sito a minacce inutili.

Sicurezza e vulnerabilità: quando conviene disattivare xmlrpc

La presenza attiva di xmlrpc.php in WordPress rappresenta, per molti esperti di sicurezza, un punto debole da eliminare il prima possibile. Questo non perché il protocollo sia intrinsecamente vulnerabile, ma perché le sue caratteristiche lo rendono particolarmente attraente per chi vuole forzare l’accesso a un sito o sfruttarlo per scopi malevoli.

Uno dei principali problemi è legato alla funzione system.multicall, che consente a un singolo comando XMLRPC di contenere decine o centinaia di chiamate concatenate. In un attacco brute force, questo significa che un malintenzionato può tentare centinaia di combinazioni di username/password in una sola richiesta, aggirando eventuali limiti imposti da plugin di sicurezza o da WordPress stesso.

Inoltre, tramite la funzione pingback.ping, xmlrpc.php può essere sfruttato per lanciare attacchi DDoS verso terzi. Basta che un sito vulnerabile venga indotto a inviare migliaia di richieste coordinate a un obiettivo, amplificando la potenza dell’attacco senza che il vero mittente venga identificato facilmente.

Va anche detto che non tutti i sistemi di sicurezza rilevano questi comportamenti come sospetti, soprattutto se il traffico passa regolarmente via HTTP. Questo rende l’attacco meno evidente e più difficile da bloccare a livello server. Ecco perché molti provider di hosting gestito offrono oggi la possibilità di disattivare xmlrpc.php tramite interfaccia, o lo bloccano di default tramite firewall.

In definitiva, la disattivazione di xmlrpc è fortemente consigliata in tutti i casi in cui:

- non si usano app mobili o client esterni,

- non si ha una reale necessità di interfacce legacy,

- si desidera limitare la superficie d’attacco del sito.

Basta aggiungere poche righe nel file .htaccess o utilizzare plugin dedicati per escluderlo completamente. Nel prossimo blocco vedremo come xmlrpc.php viene trattato lato server, e quali strategie adottano i provider più attenti alla sicurezza.

# Blocca l'accesso diretto al file xmlrpc.php

<Files xmlrpc.php>

Order Deny,Allow

Deny from all

</Files>

Xmlrpc.php e le sue implicazioni lato server

Quando si discute di XMLRPC in WordPress, il file xmlrpc.php rappresenta più di un semplice script: è l’ingresso diretto al protocollo remoto. La sua presenza è silenziosa ma attiva, e il suo comportamento impatta in modo diretto sulla performance e sulla stabilità del server. Sebbene sia solo un file PHP tra molti, la sua apertura verso l’esterno e la capacità di interpretare richieste complesse lo rendono un potenziale punto di carico e vulnerabilità.

Da un punto di vista tecnico, ogni chiamata al file xmlrpc.php genera un processo completo nel server web, eseguendo il ciclo WordPress con le stesse risorse di un accesso front-end. Quando queste chiamate si moltiplicano – anche involontariamente – il server può rapidamente saturarsi, compromettendo la reattività del sito o dell’intero ambiente hosting.

Molti attacchi automatici sfruttano proprio questa dinamica: inviano decine di migliaia di richieste XMLRPC al secondo, non necessariamente per bucare il sistema, ma semplicemente per consumare risorse. Il risultato? Timeout, lentezza cronica, CPU al 100%. In ambienti condivisi, questo significa anche danneggiare i siti degli altri utenti sullo stesso nodo.

Inoltre, il file xmlrpc.php non è limitato a una sola funzione. Può essere invocato per autenticarsi, modificare contenuti, inviare pingback o effettuare chiamate multiple. Questo lo rende un “coltellino svizzero” che, nelle mani sbagliate, può diventare un’arma a largo spettro. Pochi secondi di traffico anomalo possono causare problemi sistemici, soprattutto su server con risorse limitate o privi di sistemi di caching avanzato.

Alla luce di queste criticità, è evidente che xmlrpc.php richiede un’attenzione speciale lato server. Nelle prossime sezioni vedremo quali sono le soluzioni adottate da provider e specialisti DevOps per contenere il problema, ma prima analizziamo in dettaglio le modalità d’abuso più frequenti che coinvolgono il file e le sue connessioni WordPress.

Carico del server e abusi via xmlrpc.php

Una delle principali problematiche associate a xmlrpc.php è l’impatto che può avere sulle risorse del server, specialmente in presenza di traffico anomalo. Ogni volta che questo file viene richiamato, il server avvia l’intero ciclo WordPress: carica il core, i plugin, i temi, e attiva il sistema di autenticazione. Questo succede anche se la richiesta proviene da un bot o da un attaccante. Il risultato? Un consumo elevato di memoria e CPU per ogni singola chiamata.

Quando un attacco sfrutta la funzione system.multicall, ogni richiesta può contenere decine di operazioni interne. Questo moltiplica esponenzialmente il carico computazionale, portando il server rapidamente verso la saturazione. In alcuni casi, bastano pochi secondi di traffico per rallentare o bloccare completamente un sito, specialmente se ospitato su server condivisi o VPS con risorse limitate.

Non serve che l’attacco sia sofisticato: anche semplici strumenti automatizzati, spesso usati da script kiddie, possono generare carichi in grado di mettere in crisi un’infrastruttura. E mentre l’amministratore potrebbe non notare nulla nei log normali, il traffico via xmlrpc.php può passare inosservato se non vengono attivati specifici sistemi di monitoraggio.

Alcuni provider hanno iniziato a bloccare xmlrpc.php in automatico, oppure a limitarne le funzioni attraverso regole di firewall. Altri, invece, lasciano all’utente il compito di proteggere questa parte del sistema, magari tramite plugin di sicurezza o regole personalizzate nel file .htaccess.

Per contenere il carico e prevenire abusi, è fondamentale:

- disattivare il file se non necessario,

- filtrare gli IP sospetti,

- implementare un WAF (Web Application Firewall) aggiornato,

- utilizzare plugin come Wordfence, che offrono opzioni per limitare le funzioni XMLRPC.

Nella sezione seguente approfondiremo un’altra modalità d’attacco: il pingback, che da semplice notifica può trasformarsi in una potente arma DDoS distribuita.

Botnet e DDoS via pingback: un rischio concreto

Una delle funzionalità apparentemente innocue di xmlrpc.php è il comando pingback.ping, nato per permettere a un sito WordPress di notificare a un altro sito di essere stato citato o linkato. Tuttavia, questa funzione si è trasformata nel tempo in una delle vulnerabilità più sfruttate per generare attacchi DDoS tramite botnet. Il problema è semplice: la funzione non è autentificata e può essere invocata da remoto con pochissimo sforzo.

Un attaccante può sfruttare decine, centinaia o migliaia di siti WordPress vulnerabili per inviare pingback simultanei a un target, sovraccaricando il server vittima. Questi attacchi, noti come pingback DDoS, sono difficili da tracciare perché sembrano provenire da siti legittimi, non da bot o IP sospetti.

La modalità è la seguente:

- L’attaccante crea uno script che invia richieste

pingback.pingverso il filexmlrpc.phpdi siti vulnerabili. - Ogni sito, in buona fede, invia una richiesta HTTP al target specificato, credendo di notificare un backlink.

- Il sito target riceve migliaia di connessioni simultanee da server differenti, che possono saturare la banda o bloccare il servizio.

Questo tipo di attacco è estremamente efficace, soprattutto perché può essere lanciato senza accedere ai siti coinvolti. Basta che il file xmlrpc.php sia accessibile e il gioco è fatto. Per questo motivo, molte aziende di sicurezza consigliano di disabilitare il comando pingback o l’intero file xmlrpc.php se non strettamente necessario.

Un altro approccio è quello di utilizzare plugin che consentono di mantenere attive solo alcune funzioni XMLRPC, disattivando quelle più esposte, come pingback.ping. Questa soluzione intermedia può preservare la compatibilità con app esterne senza compromettere la sicurezza.

Nel prossimo blocco vedremo come i provider più attenti al tema stanno trattando xmlrpc.php, includendo strumenti di gestione automatica per bloccarne l’accesso o monitorarne le attività sospette.

Differenze tra XMLRPC e le moderne API REST

Nel panorama attuale dello sviluppo web, le API REST hanno ormai preso il sopravvento come standard di comunicazione tra client e server. Sono flessibili, leggere, facilmente scalabili e integrate con i linguaggi e framework moderni. In questo contesto, XMLRPC appare come un protocollo del passato, ma continua a essere attivo in molti CMS, WordPress in primis. Per capire se e quando conviene usarlo o disattivarlo, è utile confrontarlo direttamente con le REST API.

XMLRPC utilizza XML per codificare le richieste e HTTP come canale di trasporto. Le REST API, invece, sfruttano JSON come formato dati, molto più snello e leggibile sia da sviluppatori sia da sistemi automatizzati. Inoltre, REST adotta una logica di risorse (endpoint basati su URL) mentre XMLRPC opera per chiamate a procedure, secondo una struttura più rigida.

Un altro aspetto fondamentale riguarda l’autenticazione. Le REST API possono essere integrate con token OAuth2, JWT e altre forme di autenticazione sicura. XMLRPC, al contrario, richiede username e password in chiaro per ogni chiamata, rendendolo più esposto ad attacchi di tipo brute force o sniffing.

Sul piano della performance, REST è generalmente più veloce, richiede meno larghezza di banda e viene supportato nativamente da quasi tutti gli ambienti di sviluppo moderni, compresi framework come React, Vue, Angular e mobile SDK. XMLRPC, invece, è scarsamente supportato da strumenti recenti, richiedendo spesso librerie dedicate o chiamate manuali.

Tuttavia, la sua persistenza in ambienti legacy, o in casi in cui si debba interagire con software datati, mantiene xmlrpc “in vita”. Nei prossimi due blocchi analizzeremo questi aspetti da vicino, partendo proprio da un confronto operativo tra WordPress XMLRPC e le REST API, per poi capire quando può avere ancora senso usare il vecchio protocollo.

REST vs WordPress XMLRPC: efficienza e sicurezza a confronto

Nel contesto WordPress, confrontare XMLRPC con le REST API significa mettere a fuoco non solo due approcci tecnici distinti, ma anche due filosofie di sviluppo. XMLRPC, protocollo ormai datato, è basato sull’invio di comandi tramite XML, con un unico punto di accesso centralizzato (xmlrpc.php). REST, invece, sfrutta una struttura distribuita di endpoint e utilizza JSON per la trasmissione dei dati, rendendosi più flessibile, performante e compatibile con le tecnologie moderne.

Dal punto di vista dell’efficienza, le REST API risultano generalmente più veloci e leggere. Il payload JSON ha dimensioni minori rispetto al markup XML di XMLRPC, e la comunicazione è più snella. Inoltre, ogni endpoint REST è pensato per restituire esattamente le informazioni richieste, senza sovraccaricare il server. XMLRPC, al contrario, è meno granulare e tende a utilizzare più risorse per ogni operazione, soprattutto in scenari ad alta frequenza.

Anche sul piano della sicurezza il divario è netto. REST consente l’adozione di sistemi di autenticazione evoluti come token bearer o OAuth2, con livelli di accesso configurabili in modo preciso. XMLRPC, invece, richiede l’invio delle credenziali in chiaro a ogni richiesta, aumentando il rischio di intercettazione e attacchi brute force. Inoltre, non offre nativamente meccanismi di controllo delle azioni o dei permessi, rendendolo più difficile da gestire in ambienti complessi.

La REST API di WordPress è anche più espandibile. Sviluppatori e plugin possono facilmente creare nuovi endpoint, mentre XMLRPC richiede modifiche strutturali o utilizzo di hook avanzati, con maggiori rischi di instabilità. Per questi motivi, la REST API è ormai lo standard raccomandato per qualsiasi nuova integrazione o applicazione connessa a WordPress. XMLRPC, pur ancora funzionante, rappresenta una scelta tecnica che andrebbe giustificata solo in casi specifici e limitati.

Quando preferire REST e quando mantenere XMLRPC

La scelta tra REST e XMLRPC dipende in larga parte dal contesto in cui si opera. REST rappresenta oggi lo standard dominante per lo sviluppo di interfacce moderne, grazie alla sua architettura modulare, al formato leggero dei dati e alla piena compatibilità con strumenti di sviluppo contemporanei. XMLRPC, d’altra parte, sopravvive in ambienti in cui la retrocompatibilità è ancora un requisito tecnico imprescindibile. Questo avviene soprattutto in infrastrutture miste, in presenza di plugin datati o in casi in cui strumenti esterni non supportano il protocollo REST.

Mantenere XMLRPC attivo può risultare utile in presenza di sistemi legacy che fanno affidamento su quel protocollo per comunicare con WordPress. Alcuni software per la pubblicazione automatica, applicazioni mobili meno aggiornate o script personalizzati potrebbero ancora richiedere xmlrpc.php per eseguire operazioni fondamentali come la creazione di post, la gestione dei commenti o la sincronizzazione dei contenuti. In questi casi, disattivare xmlrpc può causare errori o perdita di funzionalità, rendendo necessaria una valutazione tecnica approfondita prima di intervenire.

Tuttavia, in tutti gli altri casi, REST dovrebbe essere la scelta di default. È più sicura, più scalabile, più veloce e permette un controllo molto più preciso sui permessi e sull’accesso. Inoltre, è supportata nativamente dalla maggior parte dei tool di automazione, dalle dashboard personalizzate e dalle applicazioni mobile moderne. Scegliere REST significa allinearsi agli standard attuali del web, ridurre la superficie d’attacco e semplificare la manutenzione del codice.

Per questo motivo, XMLRPC andrebbe visto non come un’opzione equivalente, ma come una soluzione temporanea da utilizzare solo in assenza di alternative più solide. La transizione completa a REST, dove possibile, non è solo consigliata: è necessaria per garantire la sicurezza, l’efficienza e la sostenibilità a lungo termine dell’intera infrastruttura WordPress.

Per chiarire meglio le differenze tra i due approcci, ecco una tabella comparativa che mette a confronto XMLRPC e REST API sotto i principali aspetti tecnici e funzionali.

| Caratteristica | XMLRPC | REST API |

|---|---|---|

| Formato dati | XML | JSON |

| Autenticazione | Username + Password | Token / OAuth2 |

| Estendibilità | Limitata | Elevata |

| Sicurezza | Bassa | Alta |

XMLRPC e mobile: perché alcune app lo usano ancora

Nel contesto dell’accesso da dispositivi mobili, il protocollo XMLRPC continua a essere utilizzato, spesso in modo trasparente all’utente. Nonostante l’evoluzione delle REST API, molte applicazioni mobili – incluse versioni meno recenti delle app ufficiali di WordPress – utilizzano ancora XMLRPC come canale di comunicazione primaria. Questo avviene principalmente per motivi di retrocompatibilità, ma anche per la semplicità con cui il protocollo può gestire funzioni multiple attraverso una sola interfaccia.

XMLRPC consente a un’applicazione di accedere, modificare o pubblicare contenuti su un sito WordPress in modo remoto e automatizzato. Questo è particolarmente utile per chi lavora in mobilità o per chi gestisce più siti e desidera interagire con essi da un’unica dashboard. La persistenza di xmlrpc.php nei core WordPress è quindi giustificata dalla necessità di mantenere compatibilità con strumenti che ancora ne fanno uso, specialmente in ambienti professionali dove ogni aggiornamento deve essere testato con cautela.

Tuttavia, questo legame tra XMLRPC e app mobili porta con sé implicazioni importanti a livello di sicurezza. Poiché molte di queste applicazioni non utilizzano metodi avanzati di autenticazione, ogni richiesta viene effettuata attraverso credenziali in chiaro, rendendo vulnerabile il sito in caso di compromissione del dispositivo o intercettazione del traffico. Inoltre, se non opportunamente protetto, il file xmlrpc.php può diventare un punto di accesso sfruttabile da attori malevoli, come già evidenziato in altri blocchi.

Nei prossimi due paragrafi approfondiremo proprio questo scenario: come le app mobili interagiscono con xmlrpc.php, e quali accorgimenti devono essere adottati quando si scelgono strumenti che fanno ancora uso del vecchio protocollo, con particolare attenzione all’autenticazione e alla gestione delle richieste da remoto.

XMLRPC nelle app di blogging mobile

Molte app di blogging mobile, soprattutto quelle meno recenti o sviluppate per compatibilità cross-platform, utilizzano ancora xmlrpc.php come unico punto di accesso per l’interazione con i contenuti WordPress. Questo file, presente in tutte le installazioni del CMS, rappresenta infatti una soluzione “pronta all’uso” per effettuare pubblicazioni, recuperare bozze, gestire commenti e operare da remoto senza passare per l’interfaccia amministrativa via browser.

In particolare, l’app mobile ufficiale di WordPress ha per lungo tempo fatto affidamento su XMLRPC per connettersi ai siti. Anche se oggi supporta le REST API, molte delle sue funzionalità continuano a inviare richieste tramite il vecchio protocollo. Il vantaggio principale di questa configurazione è l’immediatezza: non richiede configurazioni particolari, non obbliga all’uso di token e permette di iniziare a lavorare subito, con un semplice login.

Tuttavia, questo approccio comporta anche limiti e rischi. Le credenziali dell’utente vengono inviate in chiaro a ogni chiamata, e la comunicazione passa su HTTP o HTTPS senza protezioni avanzate. Inoltre, non esistono controlli granulari sui permessi: un’app male configurata potrebbe avere accesso a più di quanto dovrebbe. Anche la gestione delle sessioni è poco sicura, non essendo prevista una scadenza dei token o un meccanismo di refresh moderno.

Di conseguenza, se si utilizza un’app mobile che fa uso di xmlrpc.php, è importante adottare precauzioni: verificare che la comunicazione avvenga solo tramite HTTPS, limitare l’accesso a IP fidati quando possibile, e valutare se l’app in uso offre un’alternativa REST più sicura. In caso contrario, potrebbe essere necessario proteggere xmlrpc.php con un plugin di sicurezza o disattivarlo del tutto, a seconda del livello di rischio accettabile.

Autenticazioni remote: cosa sapere

Uno degli aspetti più critici dell’uso di XMLRPC, soprattutto in ambito mobile, riguarda la gestione delle credenziali e l’autenticazione. Mentre le REST API supportano metodi di autenticazione moderni come OAuth2, JWT o chiavi API con permessi limitati, XMLRPC si basa esclusivamente su username e password inviati in chiaro a ogni richiesta. Questo rappresenta una minaccia concreta, soprattutto in ambienti mobili dove il dispositivo può essere compromesso o intercettato.

Quando un’app utilizza xmlrpc.php per connettersi al sito WordPress, ogni interazione – dalla pubblicazione alla modifica di un post – avviene tramite una richiesta autenticata. Non esistono sessioni persistenti né token temporanei: ogni azione richiede una nuova trasmissione delle credenziali. Questo aumenta notevolmente il rischio di furto d’identità digitale, soprattutto se l’applicazione non utilizza HTTPS o se l’utente opera su reti Wi-Fi non sicure.

Inoltre, XMLRPC non offre strumenti nativi per limitare l’ambito delle azioni eseguibili. Un utente con privilegi di autore, ad esempio, potrebbe inconsapevolmente esporre il sito a manipolazioni indesiderate se l’app mobile che utilizza viene compromessa. La mancanza di un sistema di permessi modulare rende difficile proteggere in modo selettivo le funzioni più sensibili.

Per mitigare questi rischi, è consigliabile:

- assicurarsi che l’app mobile supporti almeno l’autenticazione via cookie sicuro,

- evitare login automatici non protetti,

- disattivare l’accesso XMLRPC quando non strettamente necessario.

In alternativa, si può optare per soluzioni basate su REST API che includano sistemi di autenticazione avanzati, consentendo un controllo maggiore e una gestione più robusta degli accessi remoti. Quando possibile, XMLRPC andrebbe sostituito con sistemi più aggiornati, riducendo il rischio espositivo per il sito e per l’utente.

Se non utilizzi funzionalità remote o app mobili collegate a WordPress, considera questo consiglio operativo per proteggere subito il tuo sito.

Best practice per gestire XMLRPC nei CMS moderni

Gestire correttamente XMLRPC in un sito WordPress o in altri CMS che ancora ne fanno uso è una questione di equilibrio tra compatibilità e sicurezza. Disattivarlo completamente può causare la perdita di funzionalità legate a pubblicazioni remote, applicazioni mobili o plugin legacy. Al contrario, lasciarlo attivo senza controlli può esporre il sito a una varietà di attacchi. Per questo motivo, è fondamentale adottare un approccio strutturato che consenta di limitare i rischi senza compromettere la stabilità del sistema.

Il primo passo è capire se XMLRPC è effettivamente necessario. Questo può essere verificato consultando la documentazione dei plugin installati, testando le app collegate o analizzando i log di accesso. Se non viene utilizzato attivamente, la disattivazione totale è la soluzione più semplice e sicura. In molti casi, è sufficiente un paio di righe nel file .htaccess o l’attivazione di un’opzione da un plugin di sicurezza per bloccare l’accesso al file xmlrpc.php.

Quando invece il protocollo serve, è fondamentale proteggerlo con filtri IP, autenticazione forzata via HTTPS, e plugin che permettano il controllo delle funzioni attive. Alcuni strumenti consentono di bloccare funzioni specifiche come il pingback ma mantenere aperte quelle legate a pubblicazione remota. Questo approccio selettivo consente di ridurre notevolmente la superficie d’attacco senza perdere compatibilità.

Anche il monitoraggio gioca un ruolo chiave. Sistemi di logging avanzato o plugin di sicurezza come Wordfence e iThemes Security permettono di tenere traccia delle richieste XMLRPC e segnalare comportamenti anomali. È buona prassi anche associare a questi sistemi dei limiti di frequenza, in modo da impedire attacchi brute force distribuiti tramite system.multicall.

Nei prossimi paragrafi approfondiremo gli strumenti operativi per implementare queste misure, partendo dai plugin che consentono la gestione modulare dell’accesso XMLRPC e arrivando alle strategie di monitoraggio per individuare abusi in tempo reale.

Plugin di controllo e disattivazione XMLRPC

Gestire l’accesso a xmlrpc.php in modo selettivo è possibile grazie a una serie di plugin che permettono di controllare in dettaglio le funzioni abilitate del protocollo. Tra i più noti troviamo Wordfence, All In One WP Security & Firewall e Disable XML-RPC. Questi strumenti offrono diverse modalità di intervento: dal blocco totale, alla disattivazione di singole funzioni rischiose, fino alla limitazione dell’accesso tramite IP.

Un plugin come Wordfence, ad esempio, consente di bloccare in automatico richieste ripetute o sospette dirette a xmlrpc.php, integrando sistemi di rate limiting e di rilevamento bot. Altri, come Disable XML-RPC, si concentrano sulla disattivazione completa del file, rendendolo inaccessibile anche ai client legittimi. Questa è una scelta estrema, utile solo quando si è certi che nessuna funzione XMLRPC sia utilizzata attivamente.

Un approccio intermedio è rappresentato da plugin che permettono la personalizzazione delle funzioni XMLRPC disponibili, mantenendo attivo l’endpoint ma inibendo operazioni specifiche come pingback.ping o system.multicall. Questo metodo è particolarmente utile in ambienti in cui alcune funzionalità remote sono richieste, ma si desidera comunque ridurre la superficie d’attacco.

È importante sottolineare che questi plugin devono essere mantenuti aggiornati e compatibili con la versione di WordPress in uso. Un plugin obsoleto può introdurre nuove vulnerabilità o compromettere la sicurezza generale del sito. Inoltre, vanno sempre testati in ambienti di staging prima della messa in produzione, per evitare conflitti con plugin esistenti o sistemi di caching.

In definitiva, l’utilizzo di un plugin di gestione XMLRPC rappresenta una delle soluzioni più immediate ed efficaci per rafforzare la sicurezza senza compromettere l’operatività. Tuttavia, per essere davvero efficace, questa protezione deve essere accompagnata da un sistema di monitoraggio attivo e configurato con cura, come vedremo nel prossimo paragrafo.

Di seguito un esempio visivo delle impostazioni più comuni nei plugin di sicurezza per WordPress. Il mockup illustra come disattivare xmlrpc.php, limitare funzioni specifiche e gestire accessi da IP autorizzati.

Monitoraggio e logging accessi XMLRPC

Uno degli aspetti più sottovalutati nella gestione di XMLRPC è il monitoraggio costante delle richieste che transitano attraverso il file xmlrpc.php. Anche se il protocollo può apparire innocuo a prima vista, in realtà è spesso coinvolto in attività malevole che sfuggono ai controlli di sicurezza tradizionali. Per questo motivo, implementare sistemi di logging e tracciamento avanzato è una best practice imprescindibile, soprattutto in ambienti a traffico elevato o su server condivisi.

Tra gli strumenti più efficaci per monitorare XMLRPC ci sono plugin come Wordfence, che include una dashboard dettagliata con grafici e report sulle richieste XMLRPC ricevute, l’origine IP, la frequenza e le azioni tentate. Altri sistemi più avanzati si integrano con firewall esterni o soluzioni SIEM (Security Information and Event Management), in grado di aggregare i dati e generare alert in tempo reale su comportamenti sospetti.

Un altro aspetto fondamentale è la correlazione tra richieste XMLRPC e tentativi di autenticazione. Se si rileva un picco di login falliti provenienti da xmlrpc.php, è probabile che sia in corso un attacco brute force. In questi casi, è essenziale intervenire subito: bloccare l’IP, impostare limiti di accesso o disattivare temporaneamente il file fino a quando la minaccia non viene neutralizzata.

Anche il monitoraggio passivo può essere utile: molti provider mettono a disposizione log accessibili via cPanel o strumenti dedicati, da cui è possibile isolare le chiamate XMLRPC e analizzare la frequenza. Questo permette di rilevare pattern anomali e decidere, con consapevolezza, se mantenere attivo o meno il protocollo.

In sintesi, il logging non è solo uno strumento tecnico, ma una componente strategica della sicurezza. Senza visibilità su ciò che accade in xmlrpc.php, ogni altro sistema di protezione risulta meno efficace. Per questo motivo, il monitoraggio dovrebbe essere considerato parte integrante della configurazione di ogni CMS che espone XMLRPC verso l’esterno.

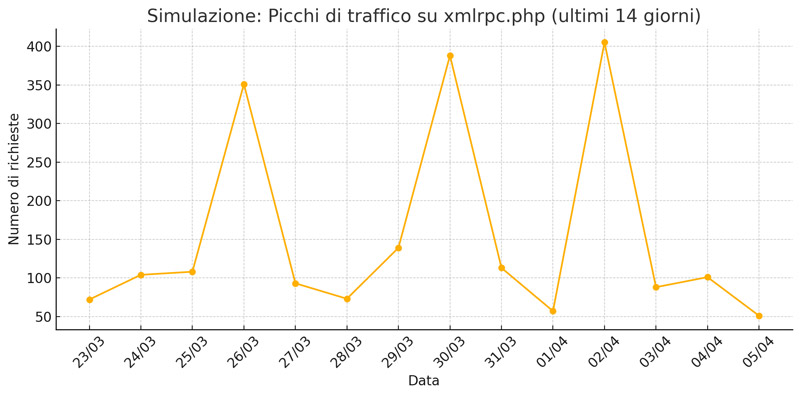

Questo grafico mostra una simulazione dell’andamento delle richieste al file xmlrpc.php nell’arco di due settimane. I picchi anomali evidenziano potenziali attacchi brute force o DDoS tramite XMLRPC.

Come i provider hosting trattano XMLRPC

Nel panorama attuale del web hosting, la gestione del file xmlrpc.php sta diventando una variabile sempre più rilevante in termini di performance e sicurezza. I provider più attenti, infatti, hanno iniziato a integrare meccanismi di controllo proattivi su questo file, proprio per limitarne l’impatto negativo in caso di abusi. XMLRPC è spesso coinvolto in attacchi automatici e picchi di traffico anomalo, e lasciarlo completamente aperto rappresenta un rischio per l’intero ambiente di hosting, specialmente in configurazioni condivise.

Le soluzioni adottate dai provider variano in base alla tipologia di servizio offerto. Nei piani di hosting condiviso, ad esempio, molti provider hanno iniziato a bloccare xmlrpc.php a livello di firewall, impedendo l’accesso a meno che l’utente non lo abiliti manualmente. Questo approccio consente di ridurre le richieste dannose senza compromettere la compatibilità per chi ne ha realmente bisogno. In altri casi, il file è attivo ma sottoposto a limiti di traffico molto severi, in modo da prevenire abusi senza disattivarlo completamente.

Nel mondo del hosting gestito, come quello offerto da CloudWays, Kinsta o SiteGround, XMLRPC viene spesso trattato in modo ancora più specifico. Alcuni provider disabilitano di default il supporto a xmlrpc.php, fornendo invece strumenti avanzati per pubblicazione remota tramite REST API. In altri scenari, il file viene mantenuto attivo solo in presenza di richieste provenienti da IP certificati, con whitelist predefinite o gestite dinamicamente dal pannello utente.

Questo approccio “intelligente” consente di mantenere la flessibilità per gli utenti avanzati, ma allo stesso tempo protegge il sistema da usi impropri. Nei prossimi blocchi vedremo due esempi pratici: come viene bloccato xmlrpc.php in automatico da alcuni provider e in quali casi viene gestito tramite whitelist o notifiche personalizzate, offrendo così un buon compromesso tra protezione e funzionalità.

Policy di sicurezza automatica: quando xmlrpc viene bloccato

Molti provider di hosting condiviso e gestito hanno scelto di bloccare l’accesso a xmlrpc.php in modo predefinito, inserendo regole di sicurezza automatizzate a livello di server o firewall. Questo approccio mira a proteggere le infrastrutture da picchi di richieste indesiderate e da attacchi brute force che sfruttano il protocollo XMLRPC per tentare l’accesso o saturare le risorse di sistema. In genere, l’utente finale non viene neanche informato della presenza di questo blocco, se non nel momento in cui un’app o uno strumento esterno smette di funzionare.

L’implementazione di queste misure varia. Alcuni provider utilizzano moduli di sicurezza lato server, come ModSecurity o WAF personalizzati, per intercettare le chiamate a xmlrpc.php e bloccarle automaticamente se non rientrano in pattern considerati sicuri. Altri, invece, applicano regole .htaccess centralizzate che impediscono al file di rispondere a qualsiasi richiesta, tranne che da IP interni o da fonti verificate.

Questo tipo di protezione è molto utile per gli utenti che non fanno uso attivo del protocollo XMLRPC, ma può generare confusione quando un’app legittima – come un sistema di pubblicazione automatica – non riesce più a collegarsi al sito. Per questo motivo, alcuni provider includono un’opzione nel pannello di controllo che consente di abilitare o disabilitare xmlrpc.php a seconda delle necessità, offrendo una flessibilità operativa che evita conflitti.

In ogni caso, l’obiettivo è ridurre la superficie d’attacco del server senza compromettere l’esperienza utente. Bloccando in automatico le richieste sospette o superflue, si migliora la sicurezza globale e si riduce il carico, soprattutto in ambienti ad alta densità come l’hosting condiviso. Tuttavia, è sempre importante che l’utente venga informato dell’esistenza di queste misure, per poter eventualmente intervenire in caso di blocchi non desiderati.

Notifiche e whitelist: gestione avanzata XMLRPC nei provider WordPress

Alcuni provider di hosting gestito, specializzati in WordPress, stanno adottando una gestione più sofisticata di XMLRPC, che va oltre il semplice blocco o sblocco. Questi sistemi offrono strumenti che permettono agli utenti di monitorare le richieste XMLRPC in tempo reale, ricevere notifiche in caso di attività sospette e gestire whitelist di IP autorizzati ad accedere a xmlrpc.php.

La logica alla base di queste soluzioni è fornire una sicurezza adattiva, che si regola in base al comportamento reale del traffico. Se, ad esempio, viene rilevato un numero anomalo di richieste XMLRPC da uno stesso IP, il sistema può bloccarlo temporaneamente, inviare una notifica via email o mostrare un avviso direttamente nel pannello di amministrazione. Questo consente all’utente di intervenire tempestivamente, senza dover attendere il verificarsi di danni più seri.

Un altro strumento molto apprezzato è la possibilità di definire whitelist, ovvero elenchi di indirizzi IP o intervalli autorizzati ad accedere al file. In questo modo, solo dispositivi e servizi riconosciuti possono utilizzare XMLRPC, riducendo drasticamente il rischio di attacchi dall’esterno. Questa funzionalità è particolarmente utile in ambienti aziendali o per team di sviluppo che utilizzano strumenti automatizzati per pubblicare o aggiornare contenuti da remoto.

La gestione avanzata del protocollo XMLRPC diventa così una componente integrata del servizio di hosting, non più una semplice opzione tecnica. Il vantaggio è duplice: da un lato, si proteggono gli utenti meno esperti da vulnerabilità insidiose; dall’altro, si offre flessibilità agli utenti avanzati che hanno bisogno di un accesso remoto controllato. Nei prossimi blocchi vedremo quali vulnerabilità sono state storicamente associate al protocollo, e perché oggi è ancora un tema delicato nel mondo della sicurezza WordPress.

Analisi delle vulnerabilità note legate a XMLRPC

Nella storia della sicurezza applicata ai CMS, XMLRPC ha avuto un ruolo controverso. Se da un lato ha rappresentato una soluzione pratica per la comunicazione remota tra sistemi, dall’altro è stato spesso al centro di exploit documentati in modo dettagliato nelle principali banche dati di vulnerabilità, come CVE (Common Vulnerabilities and Exposures). Il motivo è semplice: il protocollo, nella sua forma originaria, non è nato con requisiti di sicurezza elevati.

Negli anni, numerosi attacchi hanno sfruttato funzioni native di XMLRPC, soprattutto all’interno di WordPress. Tra i casi più emblematici si ricordano gli attacchi di tipo brute force distribuito, eseguiti attraverso la funzione system.multicall. In questi scenari, gli aggressori riuscivano a inviare migliaia di tentativi di login attraverso una singola richiesta, eludendo limiti di sicurezza comuni. La capacità di concentrare più azioni in un’unica chiamata ha reso questa tecnica particolarmente efficace.

Un’altra vulnerabilità storica riguarda la funzione pingback.ping, spesso utilizzata come vettore per attacchi DDoS. In questo caso, i siti WordPress venivano inconsapevolmente trasformati in strumenti per inviare richieste massive contro server terzi. L’attaccante non compromette direttamente il sito, ma lo coinvolge in un attacco più ampio, rendendo difficile l’identificazione dell’origine.

Va sottolineato che molte di queste vulnerabilità non derivano da bug nel codice, ma da un design permissivo e poco restrittivo. Questo rende fondamentale, ancora oggi, valutare la reale necessità di mantenere attivo il protocollo in ambienti di produzione. Nei prossimi blocchi approfondiremo le modalità con cui questi attacchi vengono messi in atto e quali contromisure possono essere adottate per prevenire danni concreti.

CVE più rilevanti e exploit pubblici

Nel corso degli anni, diverse segnalazioni hanno messo in evidenza le debolezze strutturali di XMLRPC, documentate ufficialmente attraverso report CVE. Queste segnalazioni forniscono una panoramica precisa degli exploit conosciuti e delle tecniche utilizzate dagli attaccanti per sfruttare l’interfaccia remota di comunicazione. Sebbene il file xmlrpc.php non presenti vulnerabilità critiche nel codice core, la sua esposizione lo rende un bersaglio privilegiato.

Uno degli exploit più noti riguarda l’abuso di system.multicall, presente in segnalazioni come CVE-2015-5623, in cui viene descritta la possibilità di inviare centinaia di comandi in una singola richiesta. Questo tipo di exploit è particolarmente difficile da bloccare tramite plugin di sicurezza standard, poiché le richieste appaiono inizialmente legittime. Un altro caso emblematico è quello di attacchi tramite pingback.ping, correlati a CVE-2013-0235, che ha coinvolto migliaia di siti WordPress in attacchi DDoS senza che gli amministratori ne fossero consapevoli.

Altre vulnerabilità minori includono possibilità di enumerazione utenti, tentativi di scansione remota e abuso dei metodi disponibili nel protocollo. In questi casi, anche se non si parla di compromissione diretta del sistema, i dati raccolti possono essere utilizzati in attacchi successivi, con un impatto crescente nel tempo.

Questi casi dimostrano che, anche in assenza di bug evidenti, l’utilizzo di un protocollo aperto come XMLRPC richiede una valutazione attenta. Gli exploit pubblici, spesso facilmente replicabili con tool automatici, mettono in luce quanto sia importante mantenere aggiornate le protezioni e considerare l’eventuale disattivazione del file nei contesti in cui non viene utilizzato.

Tecniche comuni di attacco tramite XMLRPC

Le tecniche di attacco che coinvolgono il protocollo XMLRPC si sono evolute con il tempo, adattandosi ai nuovi contesti di sicurezza ma sfruttando sempre le stesse caratteristiche strutturali. I due metodi più frequenti sono gli attacchi brute force e i DDoS distribuiti, che si basano sull’uso massivo di richieste apparentemente legittime, ma con finalità malevole. A differenza degli attacchi diretti al front-end, quelli via xmlrpc.php sono più difficili da rilevare e bloccare senza un monitoraggio specifico.

Nel brute force, l’aggressore invia centinaia di tentativi di login all’interno di una sola richiesta, sfruttando system.multicall. Questo consente di bypassare i limiti di login imposti da plugin o sistemi standard, e spesso non viene intercettato dalle soluzioni firewall tradizionali. La velocità e la densità degli attacchi sono tali da poter compromettere l’account in pochi minuti, soprattutto se le credenziali utilizzate sono deboli o comuni.

Nel caso degli attacchi DDoS, la tecnica prevede l’uso coordinato di siti terzi per colpire un obiettivo comune. Viene quindi inviata una richiesta pingback.ping a xmlrpc.php, con lo scopo di far inviare migliaia di connessioni verso un singolo server target. Questi attacchi sono difficili da mitigare, perché distribuiti e basati su funzioni che il CMS considera legittime. I siti WordPress coinvolti, spesso ignari, contribuiscono all’attacco semplicemente eseguendo la richiesta senza alcun tipo di verifica.

Oltre a questi metodi, esistono anche forme più sofisticate di abuso, come il fingerprinting delle versioni di WordPress, l’enumerazione degli utenti registrati o l’invio di richieste modificate per testare la presenza di vulnerabilità nei plugin. Tutte queste tecniche fanno leva sull’apertura del file xmlrpc.php e sulla sua capacità di eseguire comandi remoti in modo poco controllato.

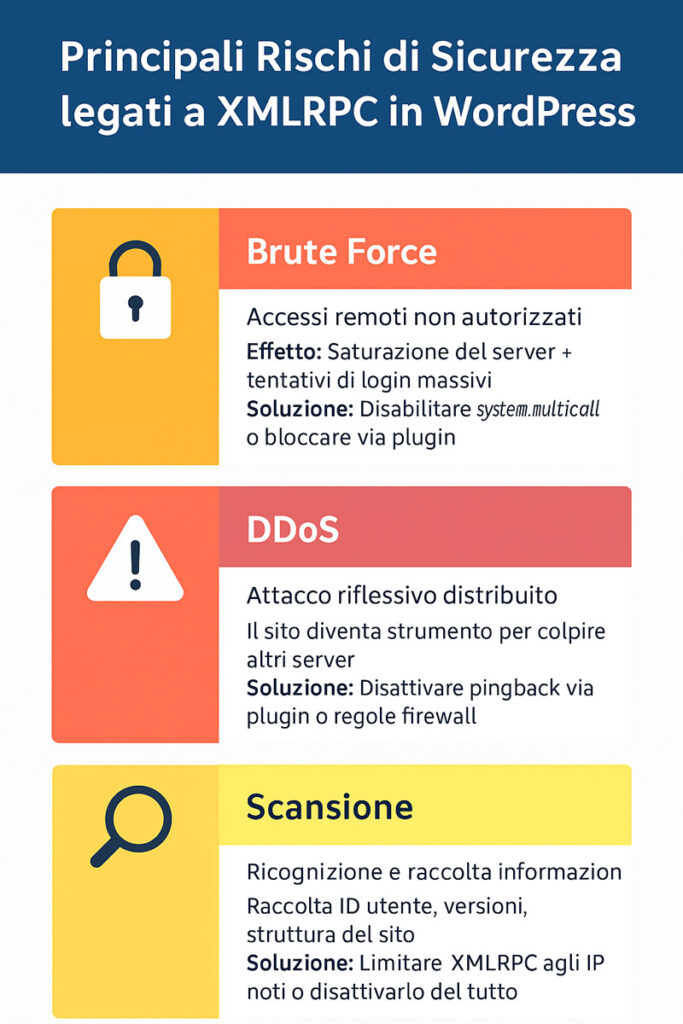

Nella seguente infografica vengono riepilogati i tre principali rischi legati all’uso di XMLRPC in WordPress, con un focus su cause, conseguenze e possibili soluzioni pratiche.

Nel prossimo blocco entreremo nel merito dell’impatto SEO e UX che può derivare dalla presenza o meno di questo protocollo attivo, analizzando le implicazioni anche in termini di crawlability e percezione di sicurezza da parte dei motori di ricerca.

Considerazioni SEO e UX legate alla presenza di XMLRPC

Oltre alle implicazioni tecniche e di sicurezza, la presenza del protocollo XMLRPC nei siti WordPress ha anche conseguenze sul piano dell’indicizzazione, delle performance e della percezione da parte degli utenti e dei motori di ricerca. Questo è un aspetto spesso trascurato, ma che assume rilievo in un’ottica di ottimizzazione completa, soprattutto quando si opera in ambienti ad alto traffico o con obiettivi SEO strutturati.

Il file xmlrpc.php, se lasciato accessibile, può essere richiamato da crawler, bot e strumenti automatici che generano traffico non umano. Questo tipo di richieste non solo consuma risorse, ma può anche alterare le metriche analitiche, influenzando negativamente il bounce rate o i tempi di caricamento percepiti, soprattutto se il sito risponde lentamente a causa di un eccessivo carico server.

In ambito SEO, un sito che soffre di latenze frequenti o downtime parziali viene penalizzato nei ranking. Anche se xmlrpc.php non è una pagina vera e propria, la sua esposizione pubblica e il traffico che genera possono avere effetti indiretti sul rendimento complessivo. Non va inoltre dimenticato che Google e altri motori valutano sempre più attentamente i segnali di sicurezza, tra cui la presenza di endpoint esposti, richieste sospette e traffico anomalo.

Dal punto di vista dell’esperienza utente, l’impatto è altrettanto rilevante. Un sito che rallenta o genera errori per colpa di processi XMLRPC in background può compromettere la navigazione, soprattutto in situazioni in cui il caricamento deve essere rapido e fluido. L’utente non percepisce il motivo del problema tecnico, ma ne registra l’effetto: abbandono, insoddisfazione e perdita di fiducia.

Nelle prossime sezioni vedremo in che modo la gestione corretta di questo protocollo può ridurre il rumore semantico e tecnico sul sito, migliorare la crawlabilità, e rafforzare la percezione di affidabilità da parte degli algoritmi di ricerca e degli utenti reali.

Impatto su crawlability e velocità nei siti WordPress

Un elemento spesso trascurato nella gestione di xmlrpc wordpress è la sua influenza indiretta sulla capacità di un sito di essere indicizzato in modo efficiente. Anche se il file xmlrpc.php non ha contenuto visibile per l’utente né viene mostrato nei risultati di ricerca, la sua attività può interferire con il comportamento dei crawler. Questo accade soprattutto quando il server viene rallentato da richieste multiple che impegnano risorse e generano risposta HTTP non ottimale.

L’eccessivo utilizzo di XMLRPC può causare rallentamenti visibili nel caricamento del sito, specialmente su hosting condivisi o poco performanti. I crawler di Google, quando incontrano queste latenze o time-out, possono decidere di limitare la frequenza di scansione, riducendo l’indice di aggiornamento dei contenuti. Questo si traduce in un impatto diretto sulla SEO, con conseguenze sulla visibilità organica, sulla velocità di posizionamento e, in alcuni casi, sulla rimozione temporanea di pagine considerate poco affidabili.

Inoltre, alcuni strumenti di monitoraggio dei motori di ricerca interpretano il traffico XMLRPC come segnale potenzialmente anomalo. Anche se non penalizzante di per sé, un’attività intensa e continua sul file può far emergere alert nei report di sicurezza automatizzati, spingendo i crawler a trattare il sito con più cautela. Questo è particolarmente importante per siti che lavorano su mercati competitivi o che puntano su contenuti aggiornati con alta frequenza.

Ridurre il carico derivante da XMLRPC, o limitarlo a IP affidabili, è una strategia concreta per garantire migliori performance lato crawling. Questo non solo alleggerisce il server, ma aumenta le probabilità che i contenuti effettivamente visibili agli utenti vengano analizzati in modo più rapido ed efficiente dai bot dei motori di ricerca.

XMLRPC e segnali di sicurezza per Google

Negli ultimi anni, i segnali di sicurezza sono diventati un fattore determinante nella valutazione di un sito da parte degli algoritmi di ranking. Google considera non solo l’esistenza di certificati SSL e la velocità di caricamento, ma anche la presenza di endpoint esposti come potenziali indicatori di rischio. In questo contesto, xmlrpc.php può rappresentare un punto critico se non gestito correttamente.

Anche se non viene interpretato come una vulnerabilità diretta, l’attività anomala su xmlrpc.php può essere rilevata dai sistemi di Google come comportamento sospetto. Un elevato numero di richieste fallite, codici di risposta 403 o 503 ricorrenti, oppure picchi di traffico non spiegati, possono portare alla generazione di warning in Search Console, o peggio, all’applicazione di misure protettive automatiche da parte dei crawler.

Oltre al rischio reputazionale, c’è quello della reputazione IP. Se un sito partecipa involontariamente a un attacco DDoS (es. tramite pingback.ping), può finire in blacklist di terze parti o subire limitazioni nella propagazione dei suoi contenuti nei network di advertising e affiliazione. Questo è particolarmente critico per siti editoriali o e-commerce, dove l’affidabilità percepita ha un impatto diretto sulle conversioni.

Adottare misure preventive sul file xmlrpc.php è quindi non solo una questione tecnica, ma anche strategica. Bloccarne l’accesso quando non necessario, monitorare costantemente le richieste, ed eventualmente disabilitare le funzioni più esposte, contribuisce a rafforzare il profilo di sicurezza complessivo del sito. In un’epoca in cui Google valuta tutto, anche ciò che l’utente non vede, la gestione attiva di ogni endpoint diventa parte integrante della strategia SEO.

Conclusione XMLRPC oggi: eliminarlo, mantenerlo o sostituirlo?

Giunti al termine di questa panoramica approfondita, la domanda che rimane è una sola: cosa fare oggi con xmlrpc? Disattivarlo è davvero sempre la scelta migliore? O esistono ancora contesti in cui mantenerlo attivo ha un senso, tecnico e funzionale?

Abbiamo visto come questo protocollo, nato in un’epoca completamente diversa da quella attuale, continui a essere presente per ragioni di compatibilità e semplicità d’implementazione. XMLRPC consente l’interazione remota con WordPress e altri CMS in modo diretto, sfruttando il file xmlrpc.php come punto di accesso unico. Tuttavia, proprio questa semplicità è anche la sua debolezza: il file è spesso esposto, poco controllato e raramente monitorato con attenzione.

L’evoluzione delle REST API ha portato nuovi standard, più sicuri, scalabili e integrabili con i moderni sistemi di autenticazione. In questo nuovo scenario, xmlrpc rappresenta un’anomalia tecnica: non è più necessario, ma resiste perché “funziona ancora”. Questo approccio conservativo, però, può generare problemi, soprattutto se la presenza del protocollo non è giustificata da reali esigenze operative.

Per decidere il da farsi, bisogna valutare con lucidità:

- Se usi app mobili obsolete, strumenti legacy o integrazioni esterne che non supportano REST, allora xmlrpc può essere mantenuto, purché protetto da whitelist, firewall o plugin specifici.

- Se il sito non sfrutta funzioni di pubblicazione remota o app di terze parti, la disattivazione è raccomandata: più sicurezza, meno carico server, migliore controllo.

Il compromesso non deve essere dettato dalla paura, ma dalla consapevolezza tecnica. XMLRPC non è “il nemico” in assoluto, ma una tecnologia da usare solo se strettamente necessaria. E anche in quel caso, va controllata, limitata e documentata.

In un web sempre più attento alla sicurezza, alla velocità e all’esperienza utente, ogni protocollo attivo deve avere un motivo concreto per esistere. Se xmlrpc non serve, allora è il momento giusto per archiviarlo. Se invece serve ancora, va trasformato da rischio silente a componente gestita con criterio. Perché oggi, lasciare qualcosa “attivo per abitudine” è il vero pericolo.

Domande frequenti su XMLRPC in WordPress e sicurezza del sito

A cosa serve il file xmlrpc.php in WordPress?

Il file xmlrpc.php consente a sistemi esterni di interagire con WordPress inviando comandi remoti, come pubblicare articoli o gestire commenti. Tuttavia, può essere sfruttato da bot per attacchi brute force o DDoS se non adeguatamente protetto o disattivato.

Conviene disattivare xmlrpc se non uso app mobili?

Sì, se non usi app mobile o strumenti legacy che richiedono xmlrpc, disattivarlo è consigliato. Riduci il rischio di attacchi automatici e alleggerisci il carico sul server, migliorando anche la percezione di sicurezza agli occhi dei motori di ricerca.

XMLRPC e REST API sono la stessa cosa?

No. XMLRPC utilizza XML e un’unica porta di accesso (xmlrpc.php), mentre le REST API operano tramite endpoint JSON, sono più leggere, sicure e moderne. REST è lo standard attuale per comunicazione e integrazione remota nei siti WordPress.

Come posso bloccare xmlrpc.php senza rompere il sito?

Puoi bloccare xmlrpc.php in sicurezza tramite plugin come Wordfence o All In One WP Security & Firewall, oppure con regole nel file .htaccess. È fondamentale testare prima in staging, per evitare incompatibilità con app o plugin che ne fanno uso.

XMLRPC influisce sulla SEO del sito?

Indirectly, yes. XMLRPC può generare traffico anomalo che rallenta il sito e impatta negativamente sulla crawlability. Google monitora segnali di sicurezza e prestazioni: gestire o disattivare xmlrpc può contribuire a migliorare il posizionamento SEO.